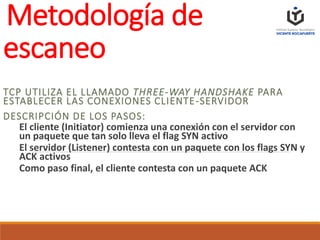

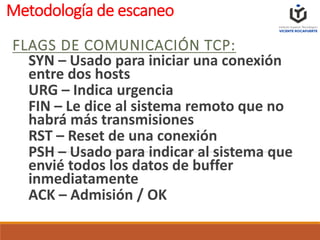

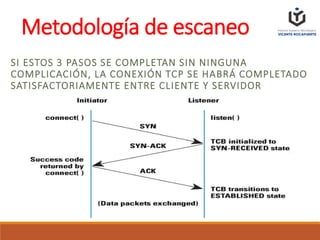

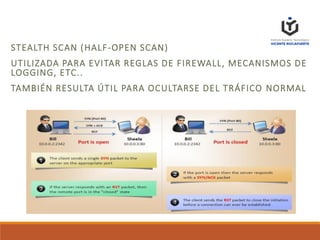

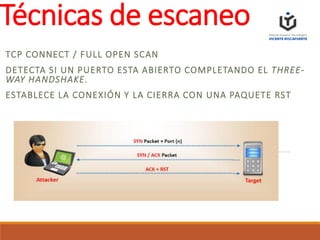

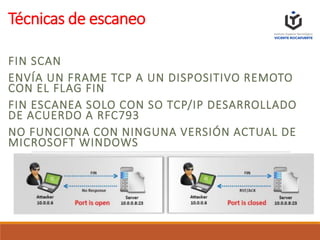

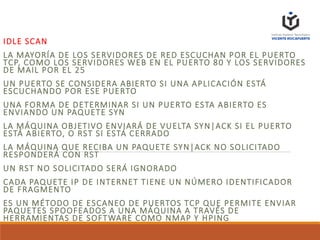

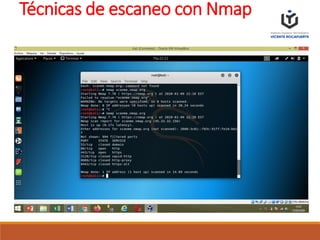

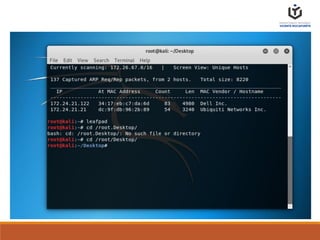

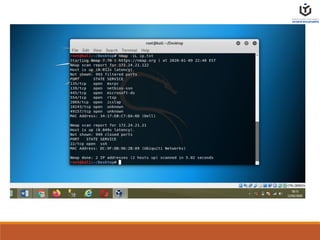

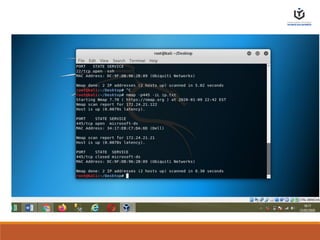

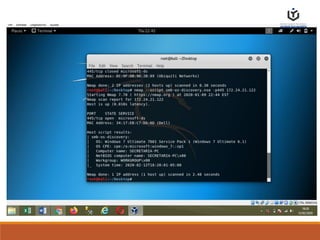

Escaneo (Scanning) trata de establecer procedimientos para identificar hosts, puertos y servicios de una red mediante técnicas como ping sweep, port scanning y vulnerability scanning. Esto permite obtener información como direcciones IP, puertos activos, sistemas operativos y servicios corriendo en hosts para crear un perfil del objetivo. Existen diferentes metodologías de escaneo como TCP connect, FIN scan e idle scan que utilizan herramientas como Nmap.