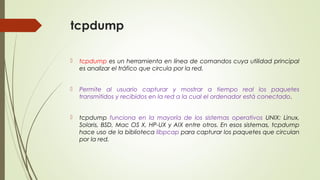

tcpdump es una herramienta de línea de comandos que captura y muestra paquetes de red en tiempo real. Funciona en sistemas UNIX y Windows, y permite al usuario aplicar filtros para seleccionar el tráfico específico. Se usa comúnmente para depurar aplicaciones de red, protocolos, y detectar posibles problemas o actividades maliciosas en la red.

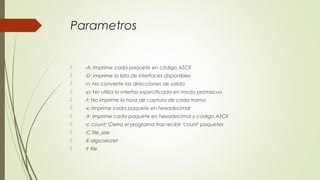

![Parámetros

tcpdump [-aAdDeflLnNOpqRStuUvxX] [-c count] [ -C file_size ]

[ -E algo:secret ] [ -F file ] [ -i interface ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ] [ -y datalinktype ] [ -Z user ]

[ expression ]](https://image.slidesharecdn.com/tcpdump-160525155305/85/Tcpdump-7-320.jpg)

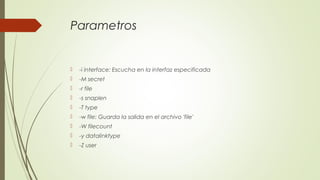

![Parámetros

tcpdump [-aAdDeflLnNOpqRStuUvxX] [-c count] [ -C file_size ]

[ -E algo:secret ] [ -F file ] [ -i interface ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ] [ -y datalinktype ] [ -Z user ]

[ expression ]](https://image.slidesharecdn.com/tcpdump-160525155305/85/Tcpdump-8-320.jpg)

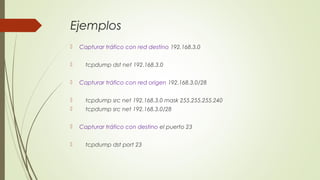

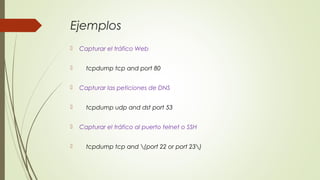

![Filtros

type [host|net|port]: Máquina en particular [host], red completa [net] o

puerto concreto [port].

dir [src|dst|src or dst|src and dst]: Especifica desde [src] o hacia dónde

[dst] se dirige la información.

proto [tcp|udp|ip|ether]: Protocolo que queremos capturar.

La opción -d es útil a la hora de depurar un filtro. La misma produce un

volcado del filtro que ha sido compilado en una forma legible

humanamente y detiene la ejecución del programa.](https://image.slidesharecdn.com/tcpdump-160525155305/85/Tcpdump-11-320.jpg)

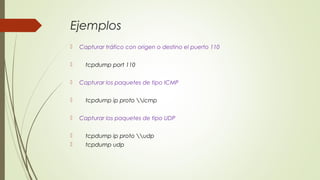

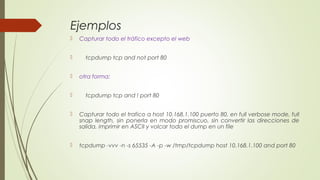

![Filtros

Produce el siguiente volcado:

(000) ldh [12] (001) jeq #0x86dd jt 2 jf 4 (002) ldb [20] (003) jeq #0x6 jt 13 jf 18

(004) jeq #0x800 jt 5 jf 9 (005) ldb [23] (006) jeq #0x6 jt 13 jf 7 (007) ldb [30] (008)

jge #0xe0 jt 13 jf 18 (009) jeq #0x8100 jt 10 jf 18 (010) ldh [14] (011) and #0xfff

(012) jeq #0x258 jt 13 jf 18 (013) ldh [16] (014) jeq #0x800 jt 15 jf 18 (015) ldb [34]

(016) jge #0xe0 jt 17 jf 18 (017) ret #96 (018) ret #0

Salida del comando

src > dst: flags [dataseq ack window urgent options]

15:23:44.772291 IP 192.168.1.17.52798 > 85.Red-83-37-170.dynamicIP.rima-

tde.net.65000: . ack 1791 win 7851 <nop, nop, timestamp 5520421 9978](https://image.slidesharecdn.com/tcpdump-160525155305/85/Tcpdump-13-320.jpg)