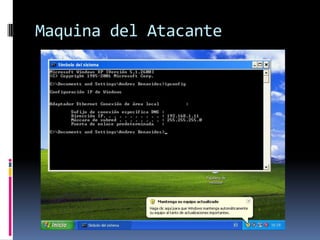

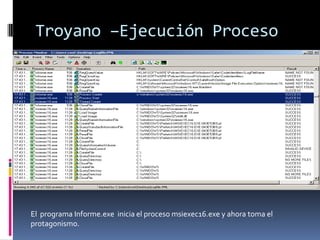

El documento detalla un estudio sobre un troyano informático, explicando su diseño, ejecución y las herramientas utilizadas para analizar su actividad. Se presenta un entorno de prueba simulado en el que se observa la infectación de un sistema y la gestión de recursos mediante programas como Process Explorer y TCPView. Además, se ofrecen recomendaciones de seguridad para prevenir infecciones por troyanos, destacando la importancia de mantener actualizados antivirus y sistemas operativos.