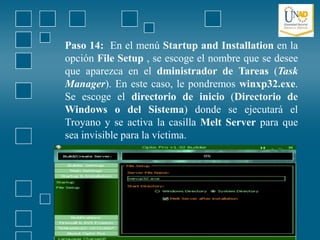

Este documento proporciona 27 pasos para instalar y configurar un troyano utilizando el software Optix Pro. Los pasos incluyen descargar e instalar el software, configurar las opciones del troyano como el nombre, puerto, ícono y sistemas operativos objetivo, bloquear aplicaciones específicas como el reproductor de medios, y crear e infectar una máquina virtual víctima con el archivo troyano generado.