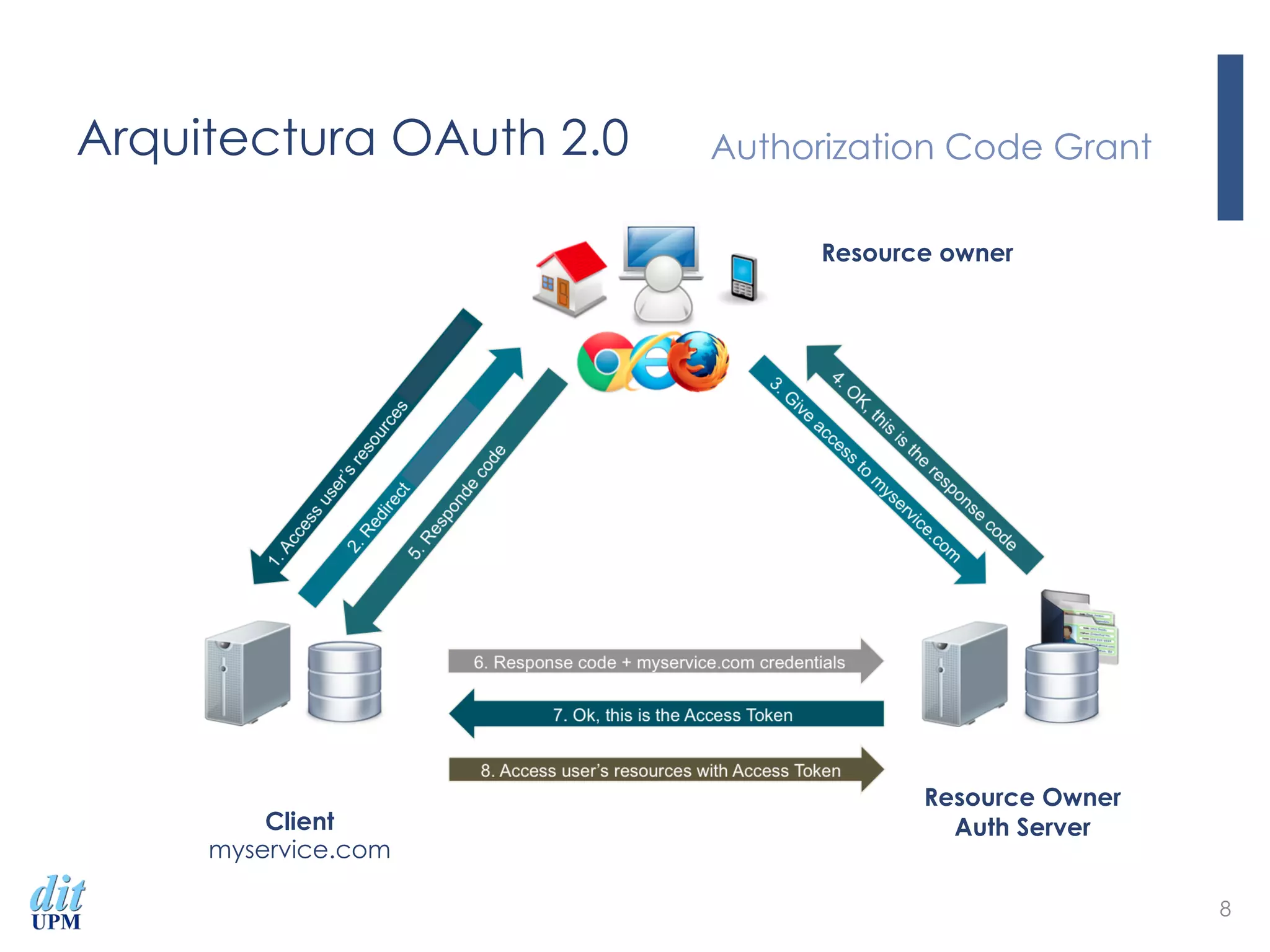

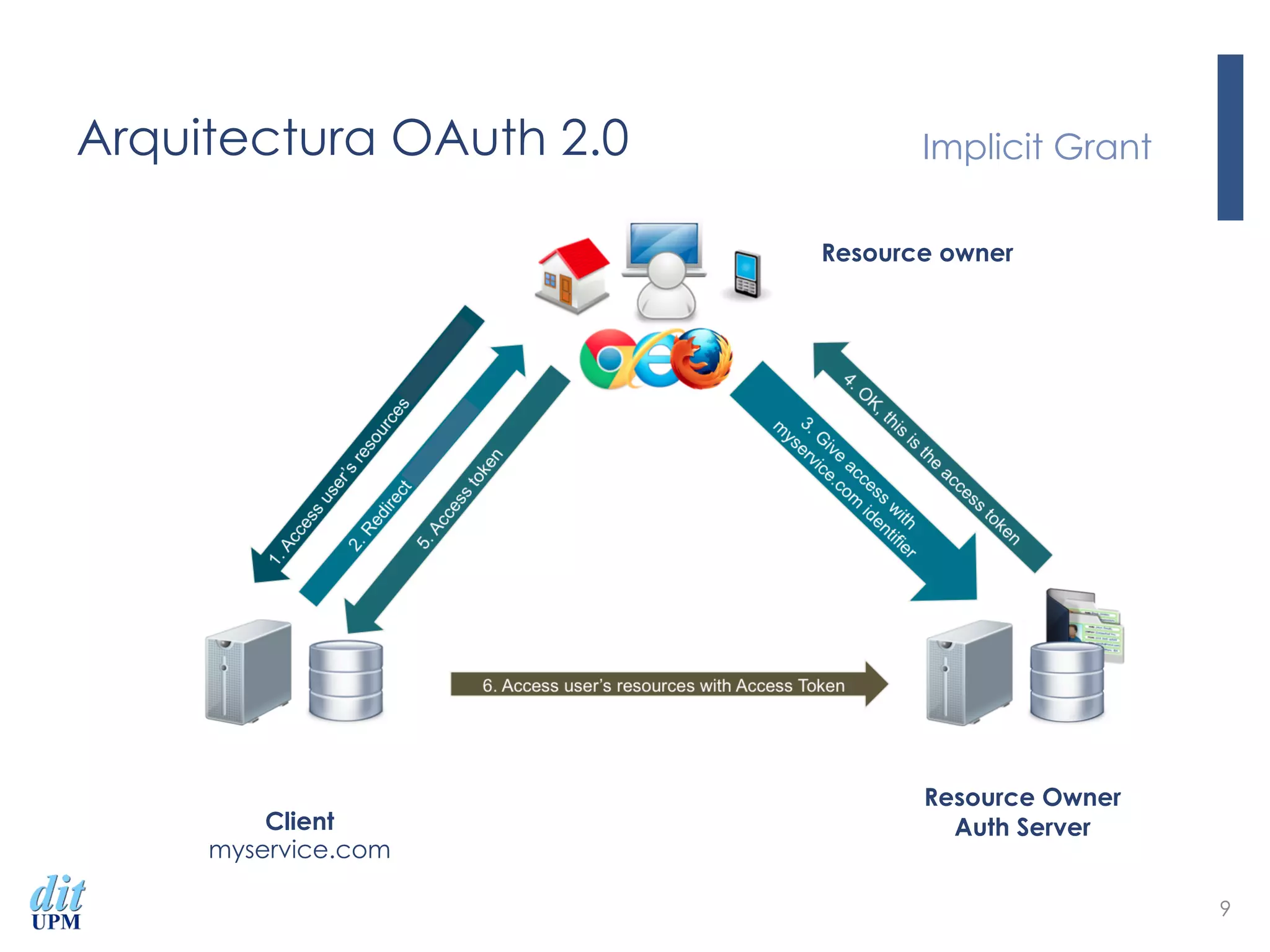

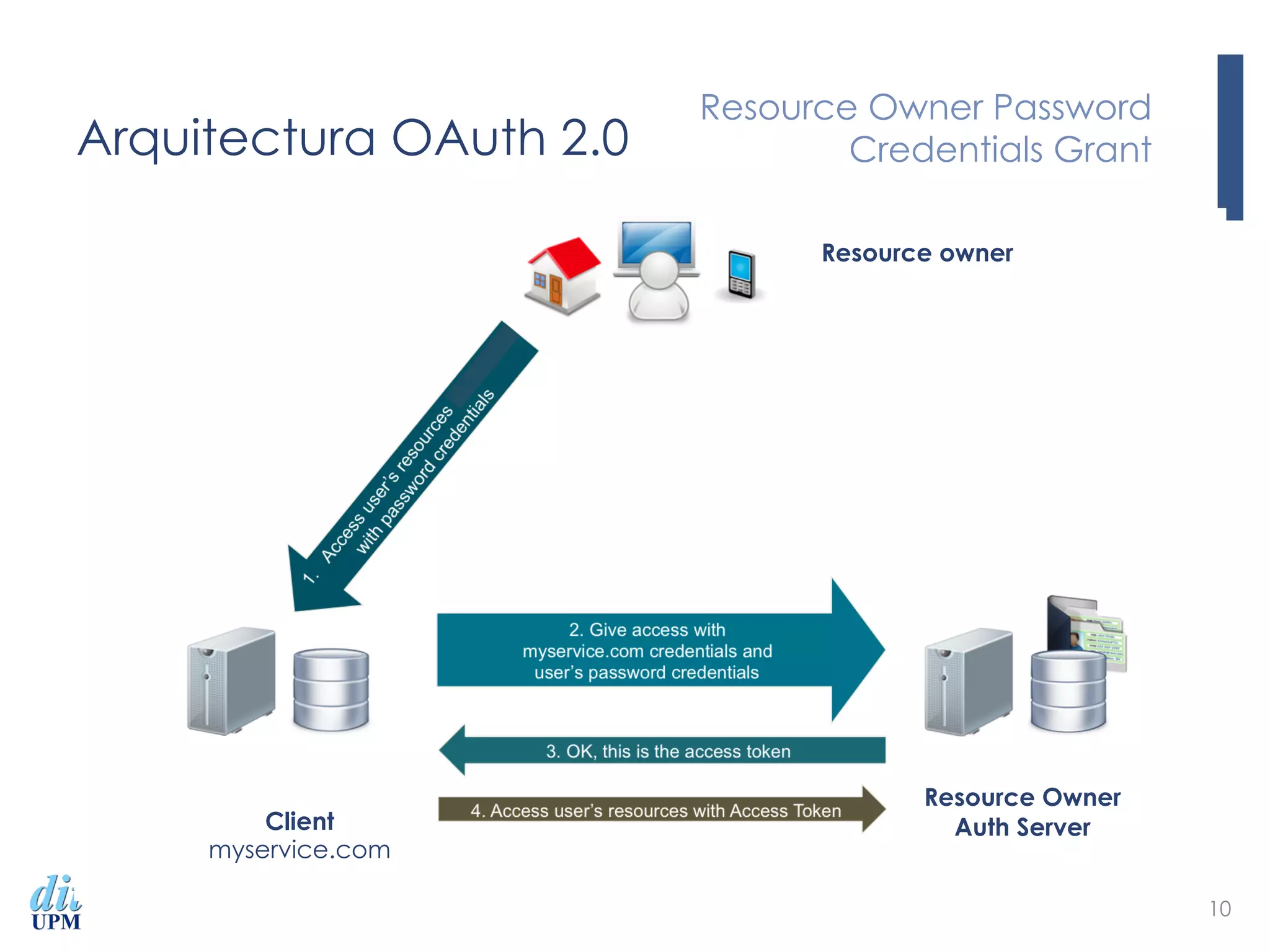

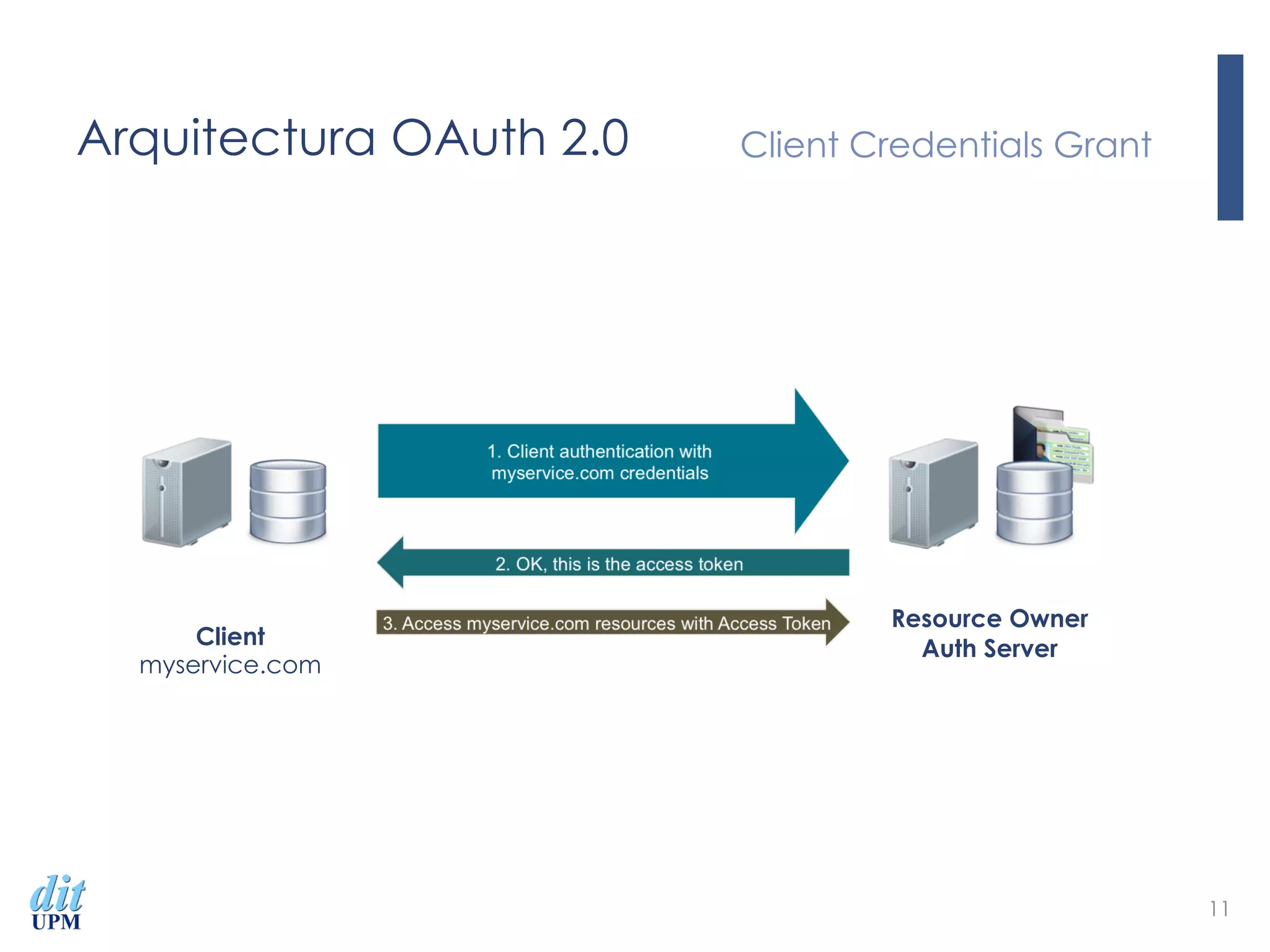

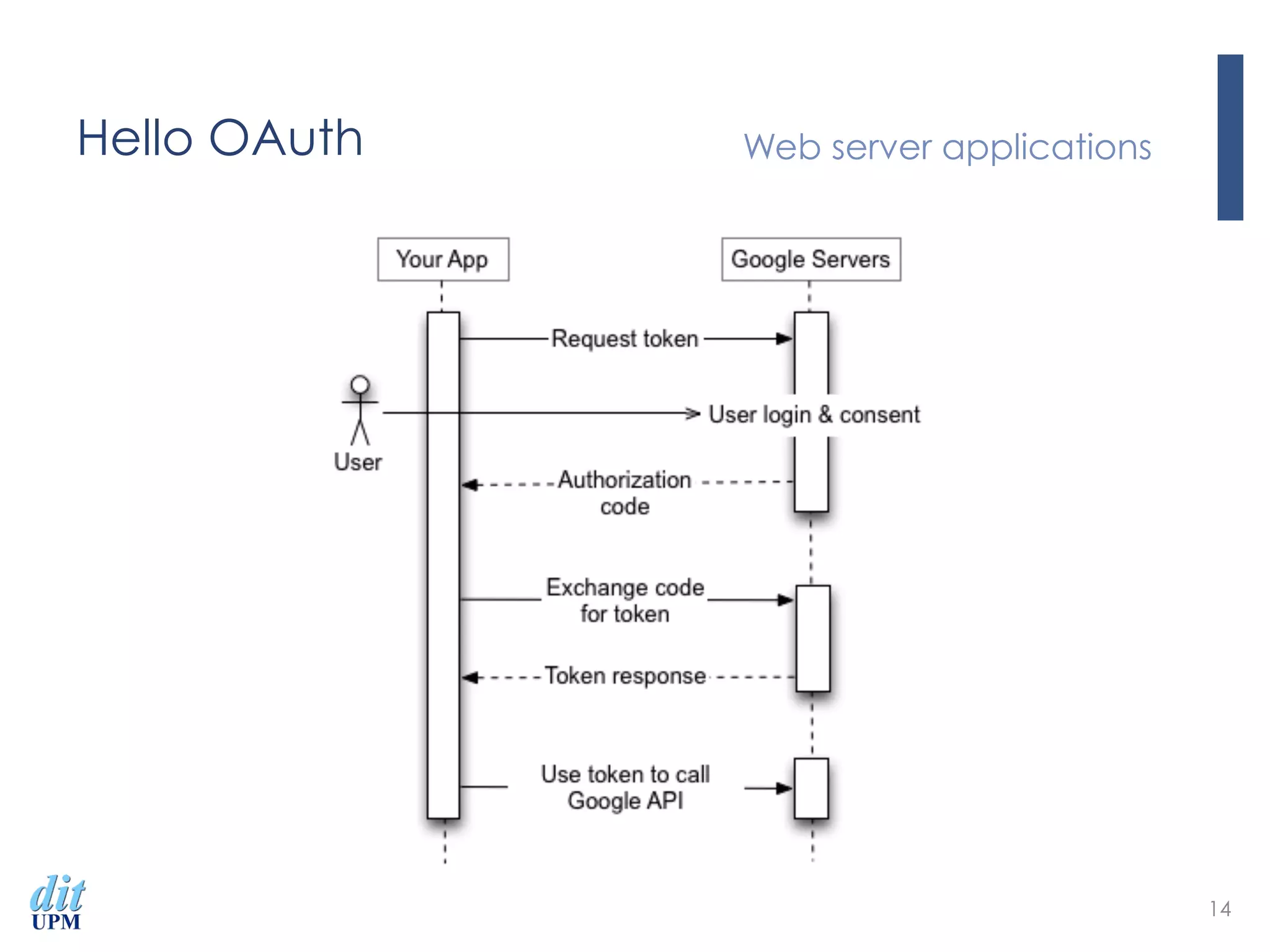

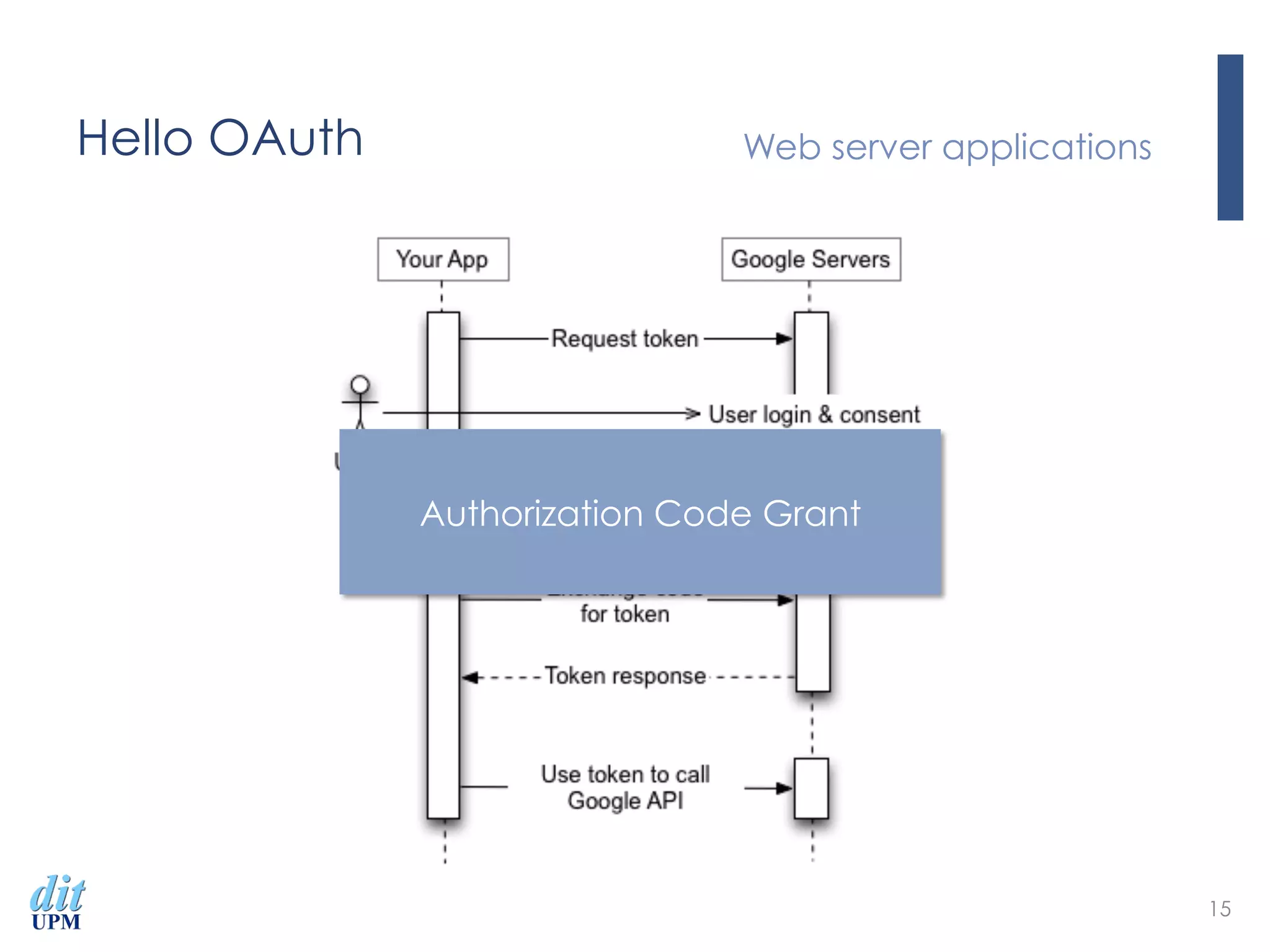

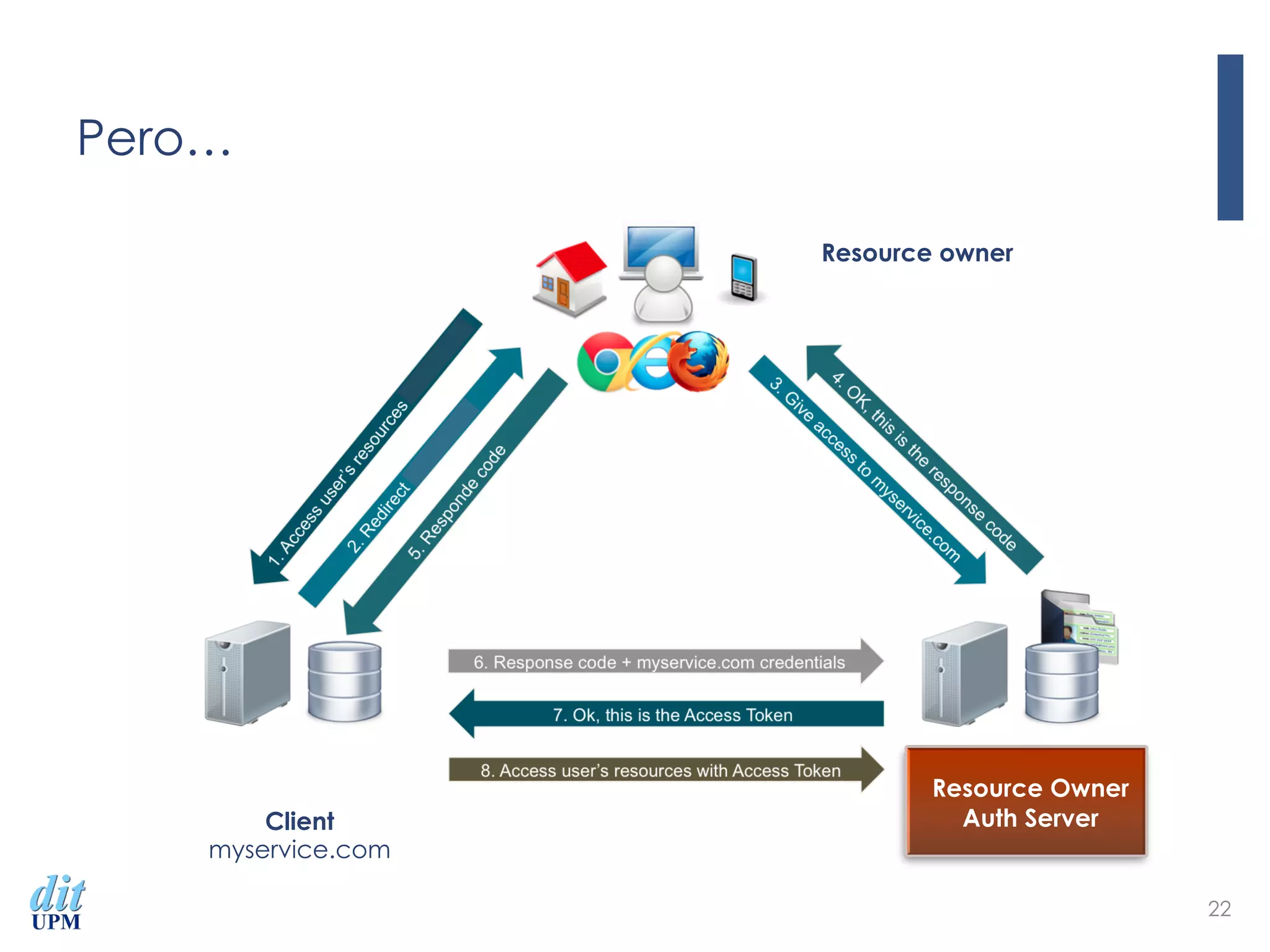

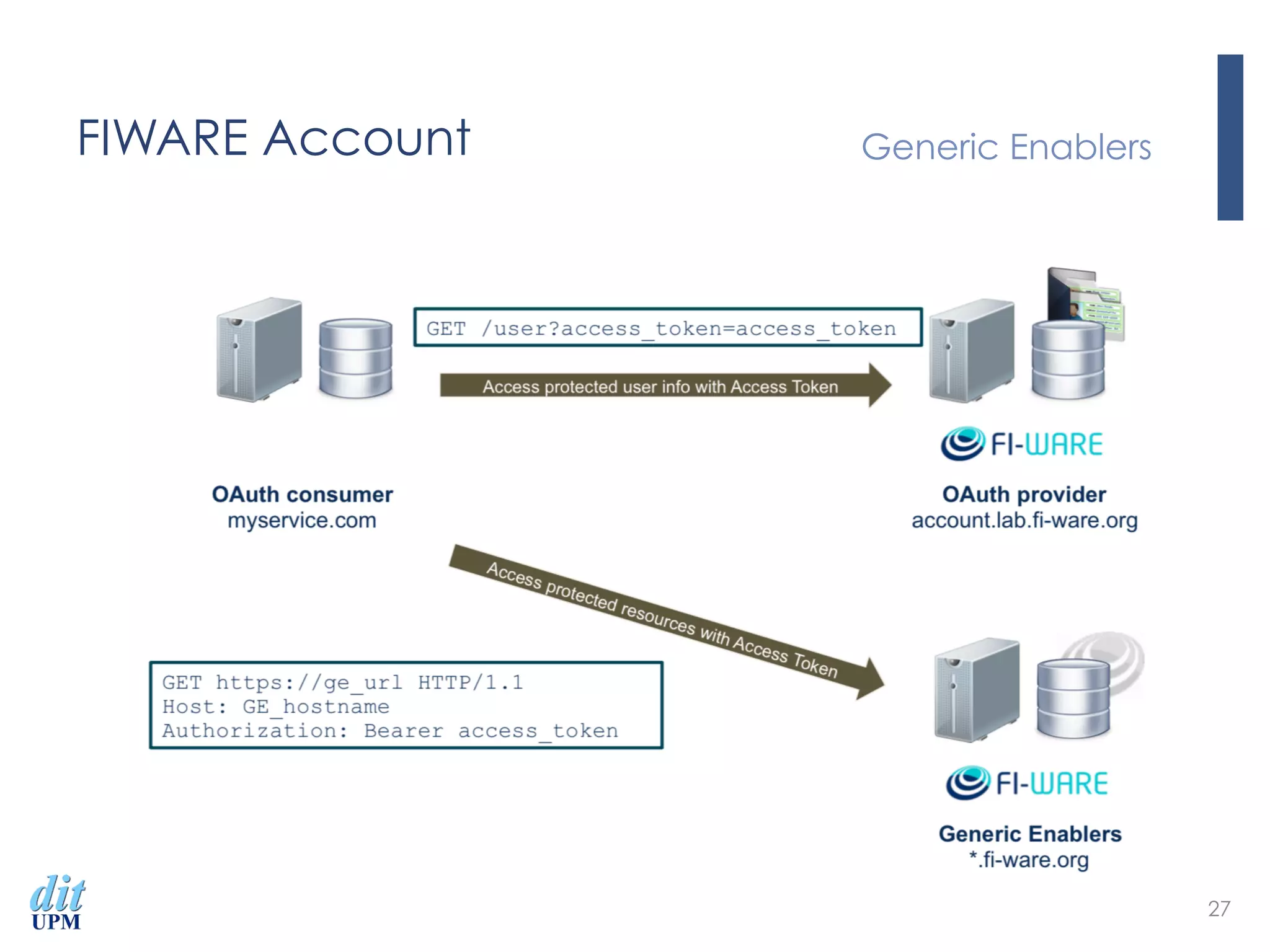

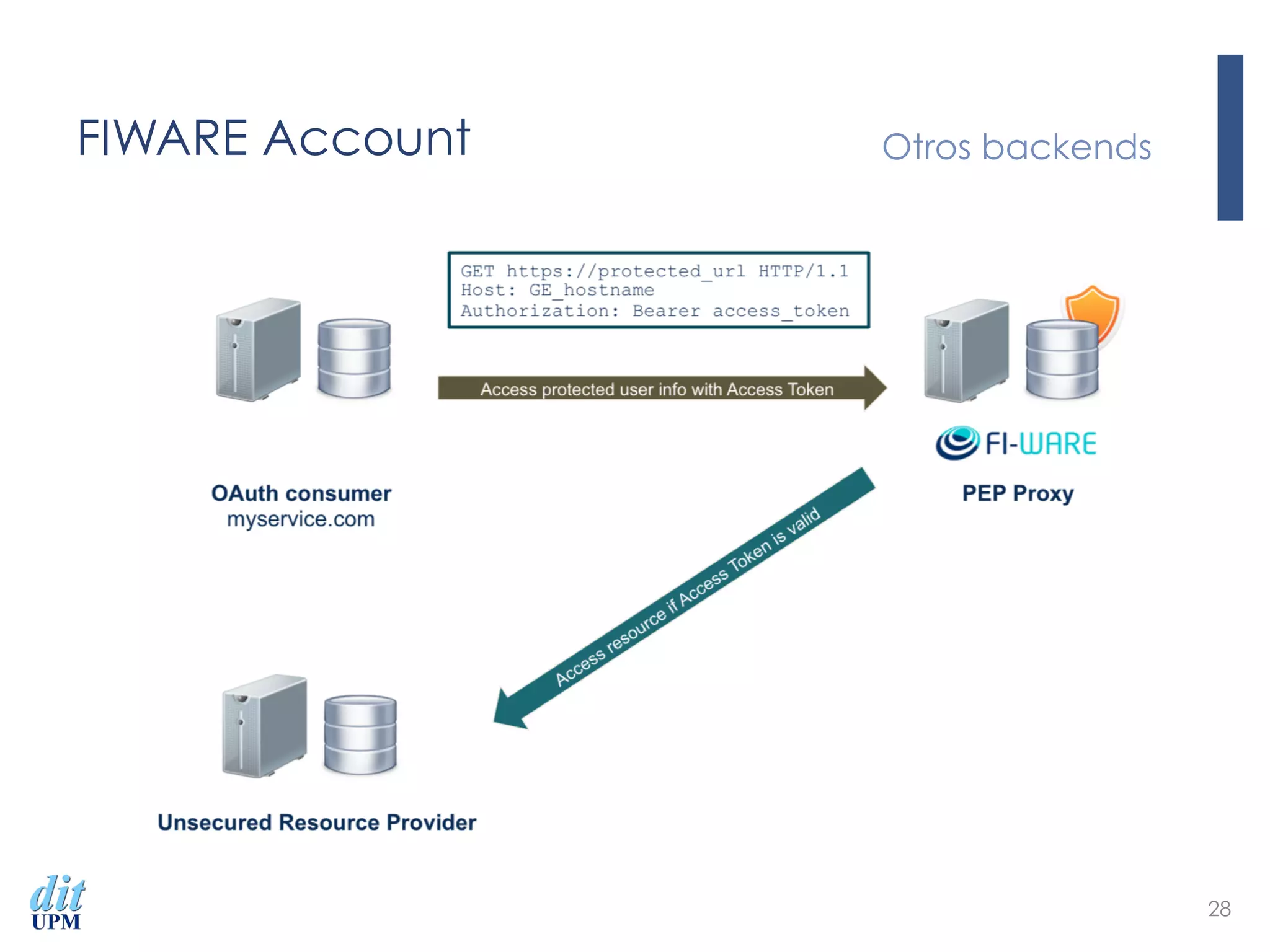

Este documento presenta una introducción al protocolo OAuth 2.0, incluyendo sus roles y arquitectura. Explica los diferentes tipos de "grant" y provee ejemplos prácticos de uso con Google Accounts y FIWARE Account. Finalmente, discute cómo securizar backends usando OAuth 2.0.