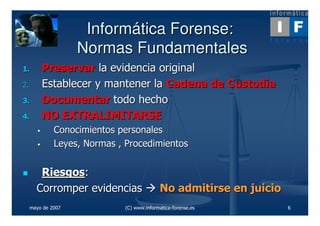

Este documento describe los principios básicos de la informática forense, incluyendo la definición, ámbito de actuación, objetivos del proceso, principios, normas fundamentales, evidencias digitales y su validez jurídica. Explica que la informática forense se encarga de investigar sistemas informáticos para hechos con relevancia jurídica y desarrolla técnicas para ubicar, reproducir y analizar evidencias digitales con fines legales. También cubre temas como la importancia de preservar la evidencia original, establecer