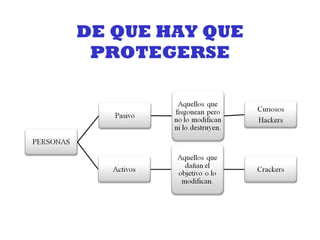

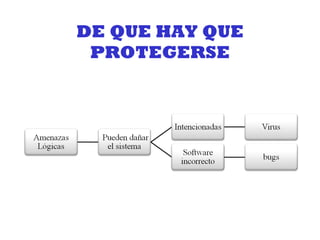

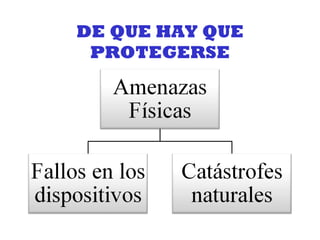

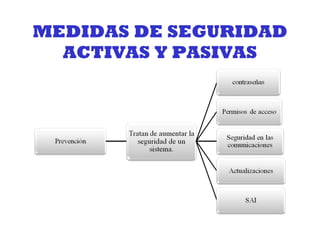

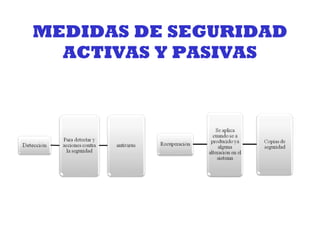

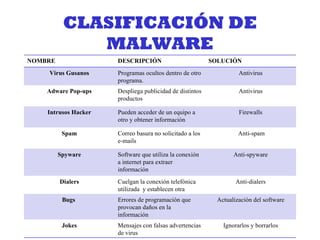

El documento habla sobre conceptos de seguridad informática como la confidencialidad, integridad y disponibilidad de sistemas. Explica que es necesario proteger el hardware, software y datos de amenazas como virus, malware, intrusos y fallos. Recomienda instalar antivirus y cortafuegos para bloquear estas amenazas y realizar copias de seguridad periódicas para recuperar la información en caso de fallos. También advierte sobre riesgos de descargas y conexiones inalámbricas no protegidas.