Incrustar presentación

Descargar como PDF, PPTX

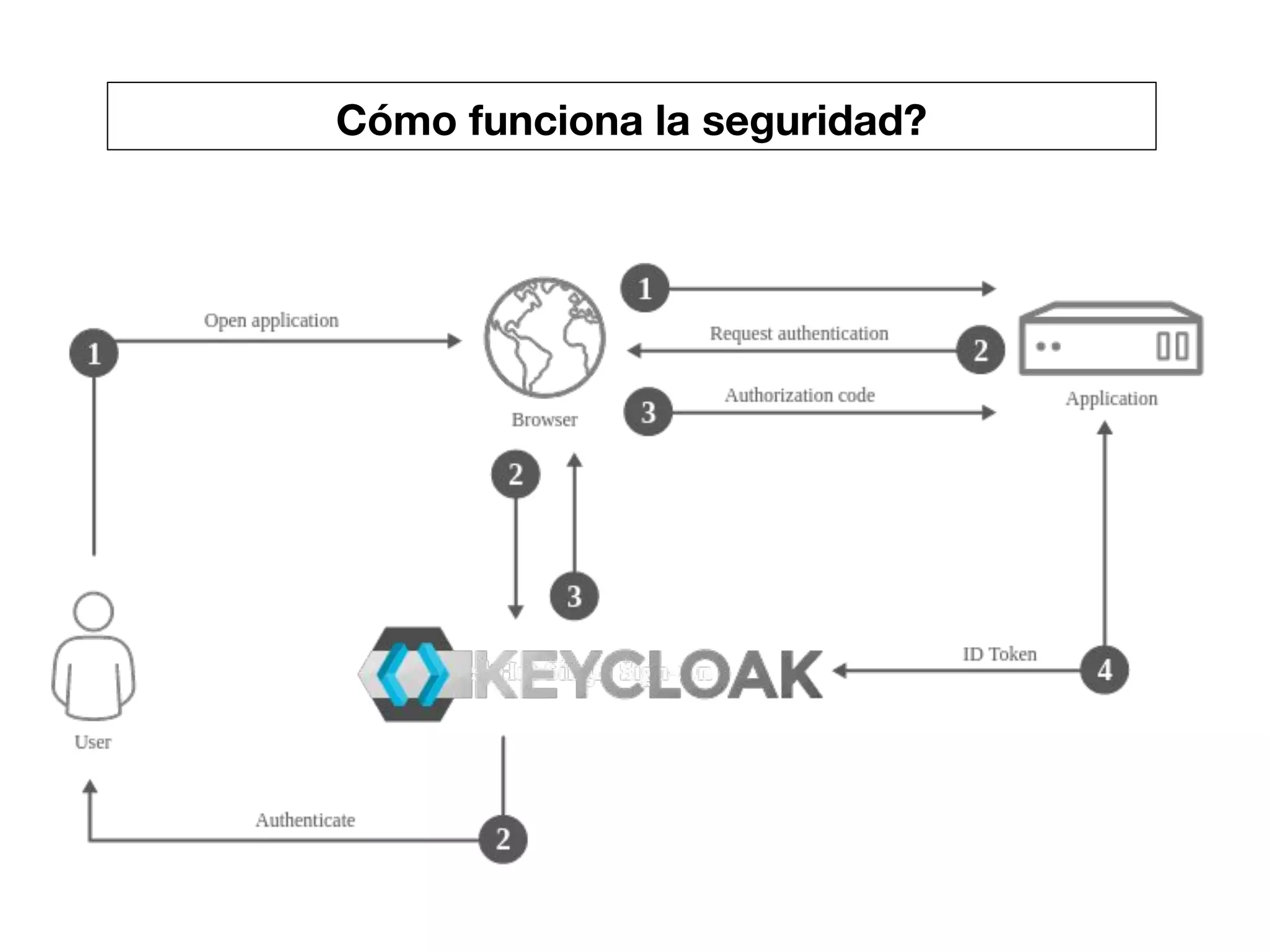

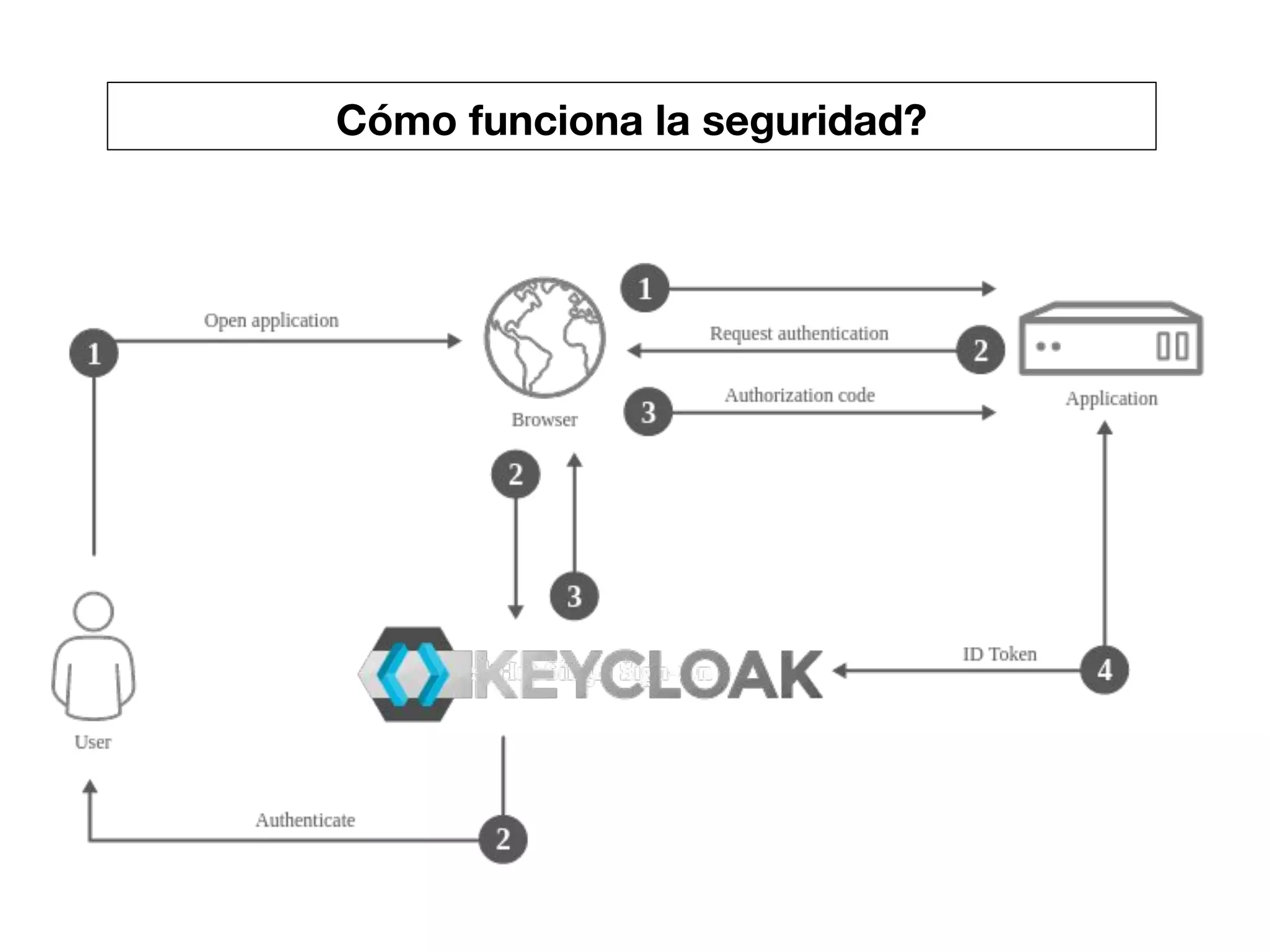

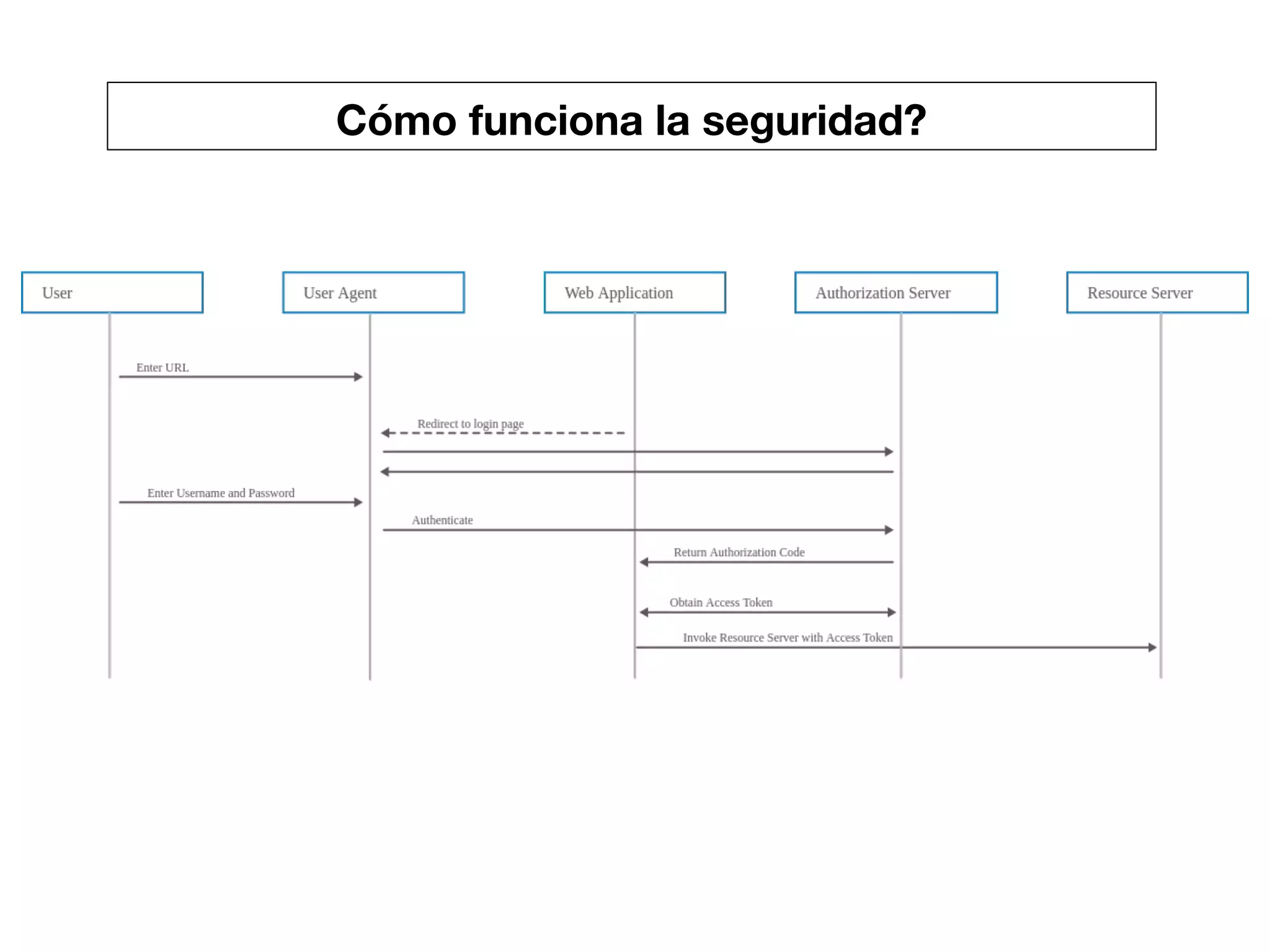

Keycloak es un sistema de administración y autenticación de usuarios de código abierto que proporciona seguridad a aplicaciones de backend y frontend, desarrollado por Red Hat. Actúa como un servicio separado, protegiendo aplicaciones mediante la configuración de protocolos abiertos como OpenID y SAML 2.0. Además, permite la personalización a través de configuración, SPI y temas, optimizando el tiempo de desarrollo.

Keycloak es una solución de seguridad para aplicaciones Backend y Frontend, auspiciada por RedHat y de código abierto.

Keycloak es un sistema de administración y autenticación de usuarios escrito en Java.

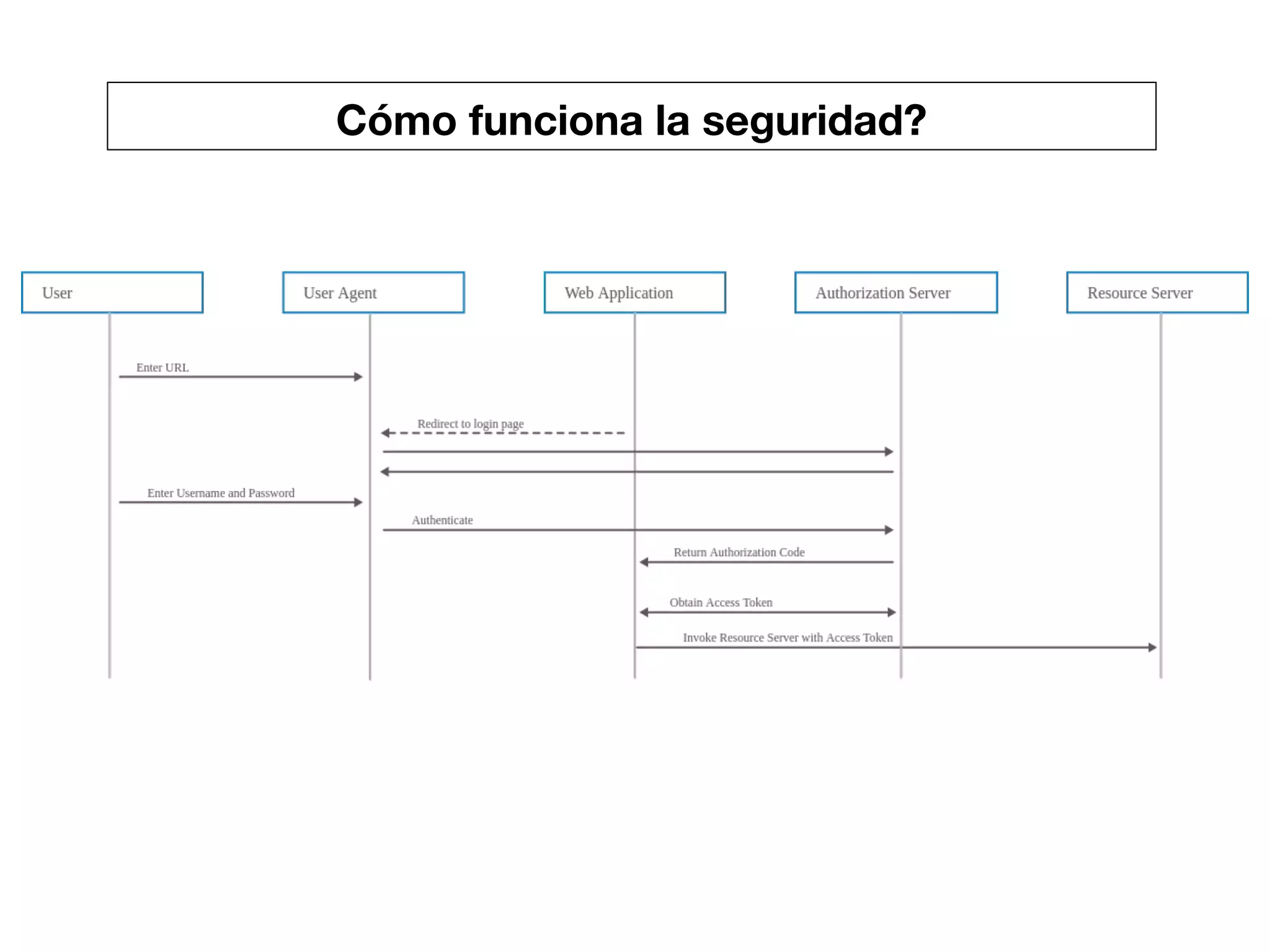

Keycloak actúa como un servicio separado que protege aplicaciones usando protocolos como OpenID y SAML 2.0.

Los conceptos fundamentales de Keycloak incluyen Realms, Clients, Users, Roles y Groups.

Presentación de una demostración práctica de Keycloak.

Keycloak se puede personalizar mediante configuración, SPI y temas.

Mención de las características útiles que ofrece Keycloak para desarrollo.

Keycloak ayuda a ahorrar tiempo en la gestión de seguridad de aplicaciones.