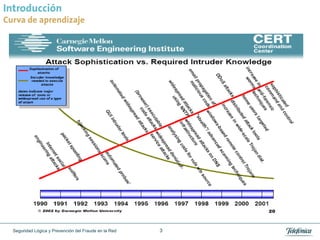

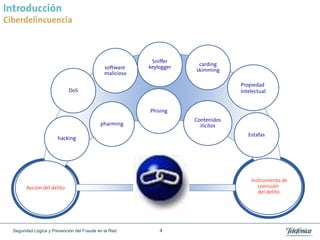

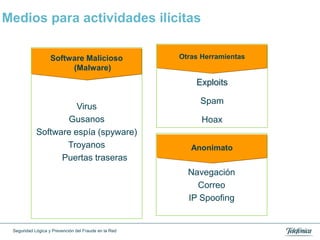

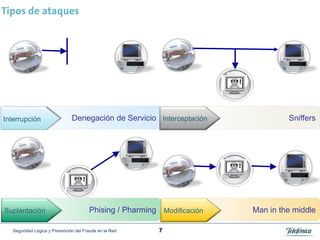

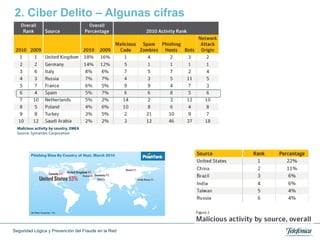

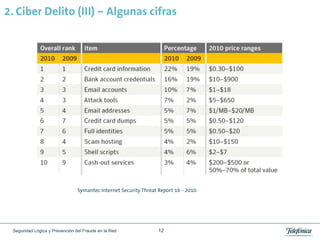

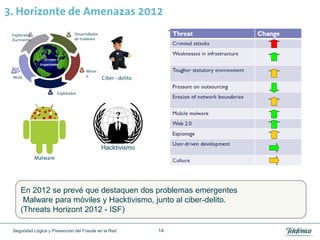

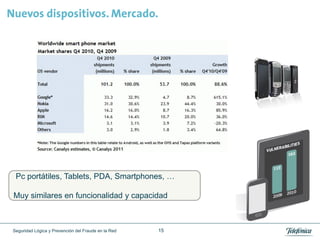

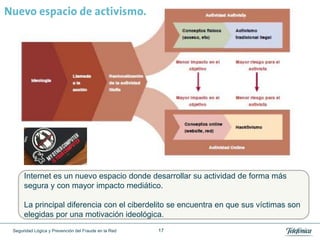

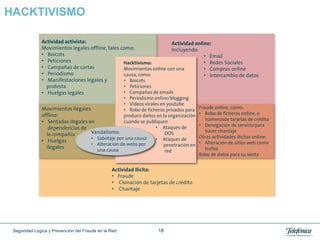

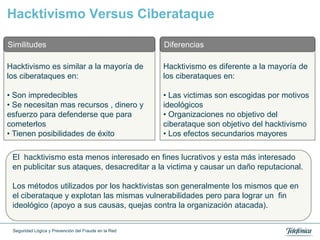

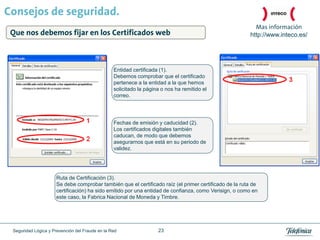

El documento aborda la seguridad lógica y la prevención del fraude en la red, analizando la ciber delincuencia y sus horizontes de amenazas, incluyendo la ciberdelincuencia y el hacktivismo. También se ofrecen consejos prácticos para protegerse, como la importancia de los certificados digitales y mantener la privacidad en redes sociales. Se destaca la necesidad de estar alertas ante nuevas formas de delitos en el ciberespacio y de adoptar medidas proactivas de seguridad.