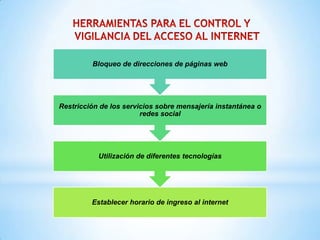

El documento habla sobre la ingeniería social y sus tácticas comunes como el phishing y llamadas falsas para obtener información confidencial. Explica que la ingeniería social sigue siendo una de las técnicas de ataque más utilizadas debido a su alta efectividad en engañar a los usuarios. También menciona algunas medidas de seguridad que las empresas pueden tomar como restringir el acceso a ciertos sitios web y aplicaciones o establecer horarios para el uso de Internet.