Leccion 01-rev05 003

•Descargar como PPTX, PDF•

0 recomendaciones•8 vistas

Usuario y clave

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Más de Julio Cesar Reyes Acosta

Más de Julio Cesar Reyes Acosta (11)

Último

Último (9)

Tipos de datos en Microsoft Access definiciones.pdf

Tipos de datos en Microsoft Access definiciones.pdf

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

El necesario mal del Legacy Code (Drupal Iberia 2024)

El necesario mal del Legacy Code (Drupal Iberia 2024)

Leccion 01-rev05 003

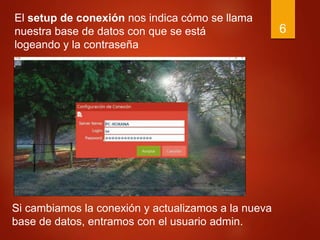

- 1. El setup de conexión nos indica cómo se llama nuestra base de datos con que se está logeando y la contraseña Si cambiamos la conexión y actualizamos a la nueva base de datos, entramos con el usuario admin. 6