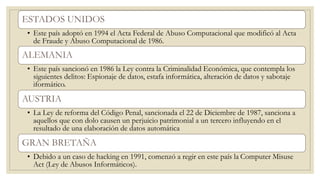

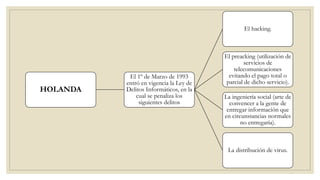

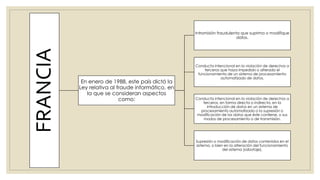

El documento analiza la Ley de Delitos Informáticos del Perú. Señala que aunque el Perú ha tenido legislación sobre delitos cibernéticos desde el 2000, la ley actual tiene deficiencias. También compara la legislación de otros países e identifica ventajas e inconvenientes de la ley peruana. Algunos inconvenientes son que puede criminalizar conductas permitidas y afectar la libertad de expresión.