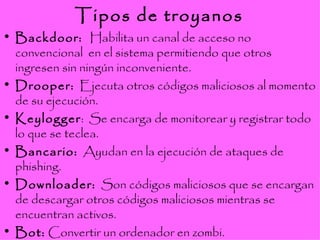

Este documento describe los troyanos, software malicioso que se hace pasar por legítimo pero causa daños. Puede usar puertas traseras para control remoto u otros códigos malos. Existen varios tipos como backdoors, droopers y keyloggers. Se infecta al ejecutar archivos contaminados. Es difícil de detectar pero antivirus puede ayudar.