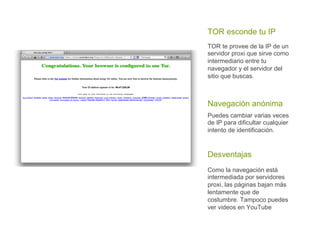

El documento proporciona instrucciones para usar TOR de forma anónima en computadoras y dispositivos móviles. Explica que TOR es un navegador que protege contra el análisis de tráfico al proveer una dirección IP falsa. También describe cómo descargar e instalar TOR en una computadora y aplicaciones como Orbot, Orweb y ProxyMob para navegar de forma anónima en dispositivos móviles. Resalta que la navegación a través de TOR puede ser más lenta que usualmente.