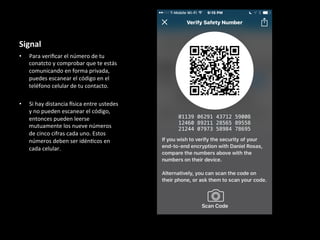

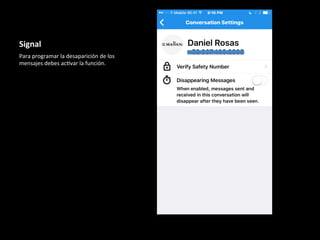

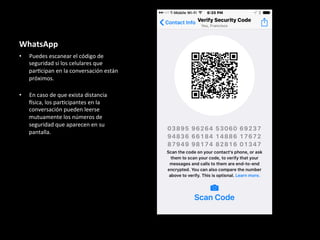

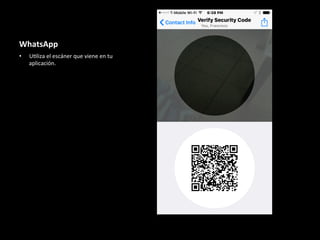

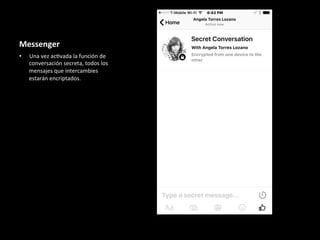

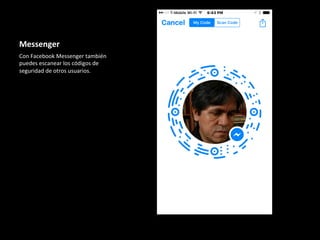

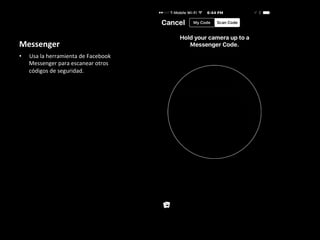

Este documento proporciona instrucciones sobre cómo usar las aplicaciones Signal, WhatsApp y Facebook Messenger de forma privada y segura. Explica que estas aplicaciones ofrecen encriptación de mensajes de texto, llamadas y video llamadas, y métodos como escanear códigos QR o leer números de seguridad para verificar la identidad de los contactos.