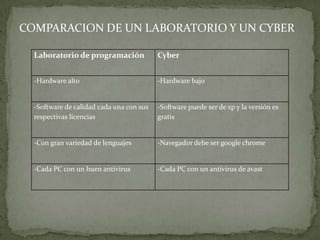

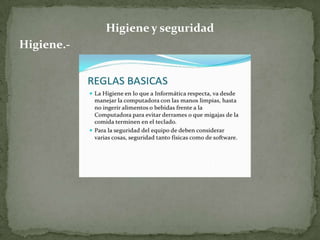

El documento proporciona instrucciones sobre la administración del área de sistemas, incluyendo la necesidad de seguir reglas de seguridad, ética y recursos. También compara un laboratorio de programación con un cyber, destacando las diferencias en hardware, software y antivirus. Por último, ofrece pasos para el traslado, instalación, conexión y desconexión segura de equipos, así como recomendaciones para el manejo de CDs, papel y otras herramientas.