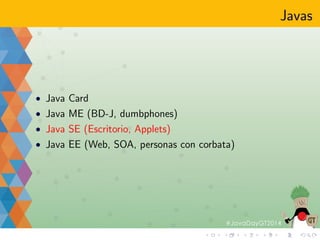

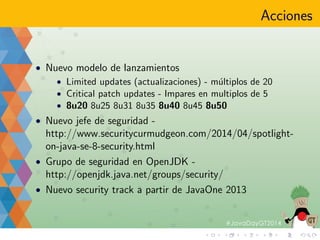

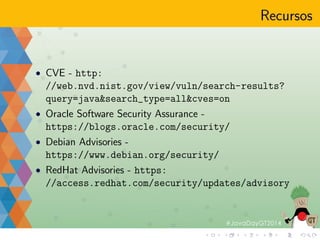

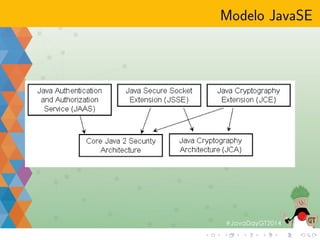

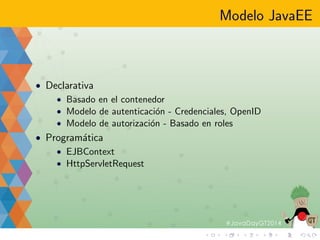

Este documento discute las realidades y mitos de la seguridad en Java. Explica que aunque Java tuvo vulnerabilidades en el pasado debido a su amplia adopción, Oracle ha tomado medidas como actualizaciones críticas regulares, un nuevo jefe de seguridad y un grupo de seguridad en OpenJDK. También recomienda mantenerse al día con las actualizaciones, conocer los modelos de seguridad de Java y utilizar bibliotecas probadas como Spring Security para desarrollar de forma segura.