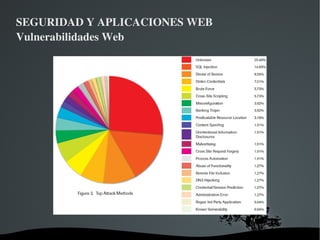

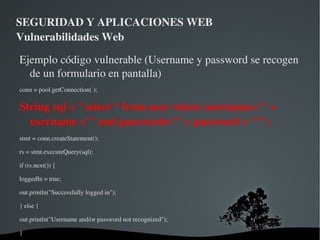

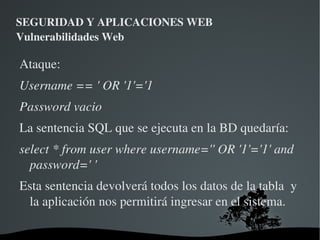

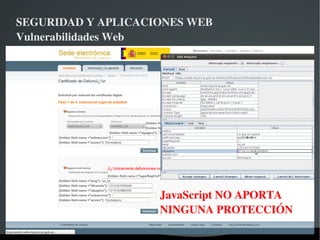

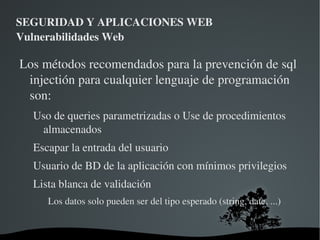

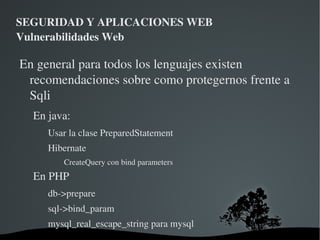

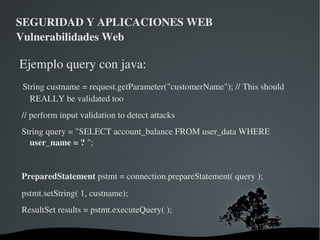

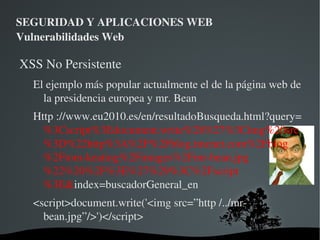

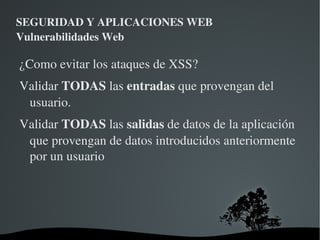

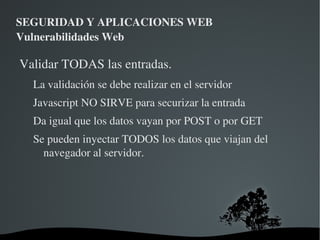

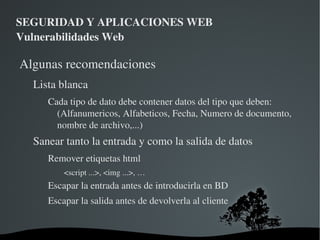

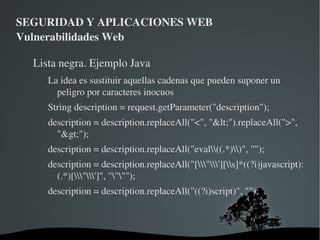

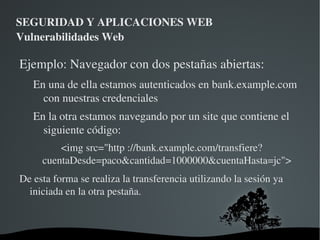

El documento habla sobre las vulnerabilidades más comunes en aplicaciones web como la inyección SQL, el cross-site scripting y el abuso de funcionalidades. Explica cada vulnerabilidad con ejemplos y cómo prevenirlas validando todas las entradas del usuario y escapando datos antes de almacenarlos o mostrarlos para evitar inyecciones de código malicioso.