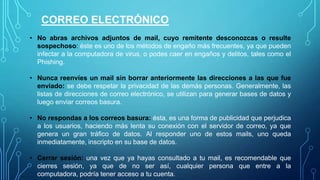

El documento proporciona recomendaciones sobre el uso seguro y respetuoso de la tecnología. Recomienda no abrir archivos adjuntos de remitentes desconocidos, no reenviar correos sin borrar direcciones previas, y no responder a correos basura. También aconseja proteger la privacidad en redes sociales y mensajería, no compartir información personal sin consentimiento, y respetar a otros al usar dispositivos móviles en público.