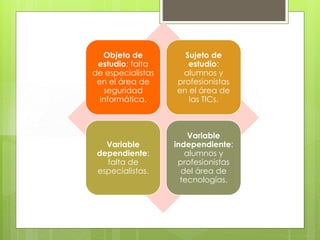

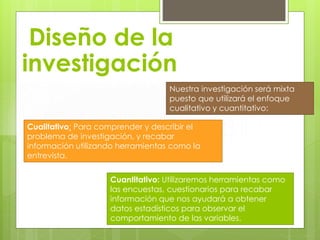

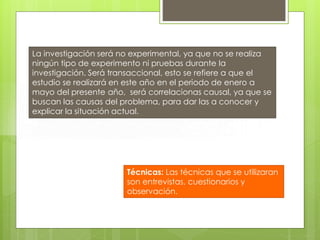

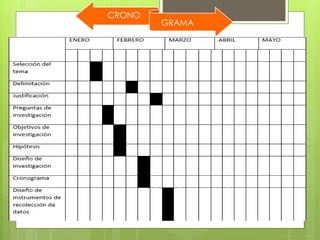

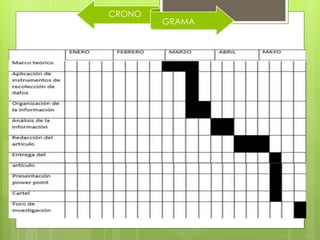

Este documento analiza la falta de especialistas en seguridad informática en San Luis Potosí, México. Presenta la introducción, delimitación del tema, justificación, preguntas de investigación, objetivos, hipótesis, diseño de investigación y cronograma. El objetivo general es analizar las posibles causas por las cuales no existen suficientes profesionistas especializados en seguridad informática en el estado.