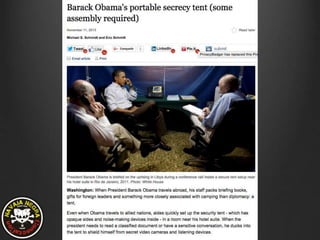

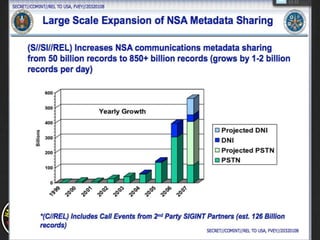

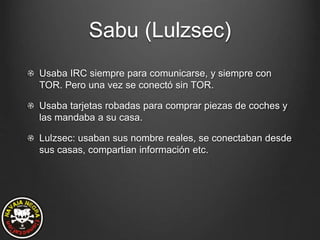

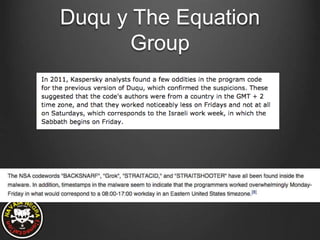

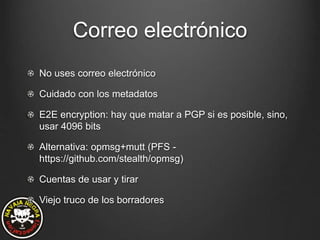

Este documento proporciona información sobre OPSEC (operational security o seguridad operacional) y cómo proteger la privacidad y seguridad de individuos y organizaciones. Explica los conceptos clave de OPSEC como identificar, controlar y proteger información sensible. También ofrece recomendaciones prácticas como el uso de cifrado, compartimentación, comunicaciones seguras y minimizar los metadatos. El objetivo final de OPSEC es frustrar a cualquier adversario potencial al ocultar capacidades e intenciones.