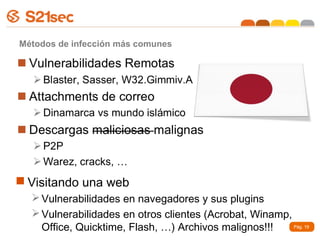

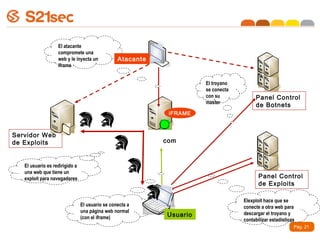

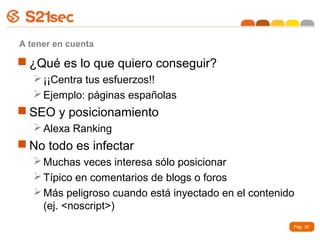

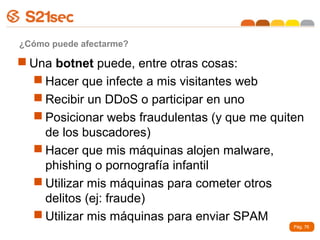

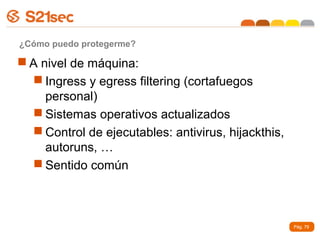

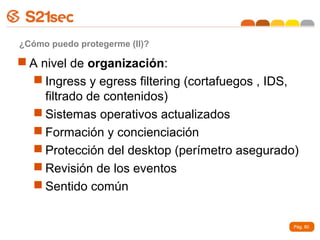

Este documento proporciona una introducción a los recursos de la economía sumergida en Internet, incluyendo cómo funcionan las botnets, los métodos de infección comunes, los kits de infección, los paneles de control y el código malicioso. También discute cómo las personas y las organizaciones pueden protegerse, como mantener los sistemas actualizados y utilizar cortafuegos y antivirus.

![[Recursos de la (cyber)economía

sumergida]*

A Coruña, 29 de Octubre 2008

Jornadas Seguridad Informática 2008

Facultad de Informática de A Coruña

David Barroso, S21sec eCrime Director

2008 S 21sec](https://image.slidesharecdn.com/davidbarroso-130118055727-phpapp01/85/Recursos-de-la-economia-sumergida-1-320.jpg)

![[Muchas Gracias]*

David Barroso

dbarroso@s21sec.com

http://blog.s21sec.com

2008 S 21sec](https://image.slidesharecdn.com/davidbarroso-130118055727-phpapp01/85/Recursos-de-la-economia-sumergida-82-320.jpg)