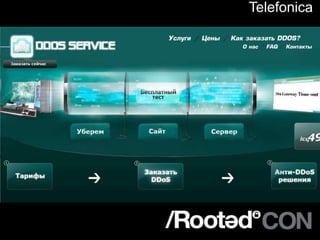

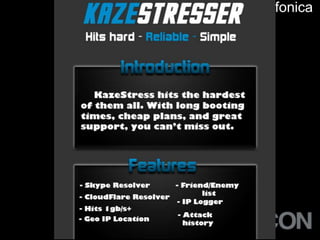

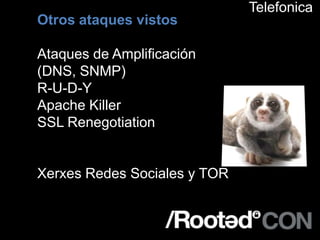

El documento aborda la extorsión telefónica mediante ataques DDoS, describiendo las amenazas y demandas financieras a las empresas afectadas. Se presentan estadísticas sobre los ataques y detallan los métodos utilizados por los cibercriminales, así como consejos para víctimas, como no ceder ante extorsiones y buscar asesoramiento. Finalmente, se menciona la legalidad y posibles sanciones para quienes realizan estas extorsiones.