Paso9 100414 66_artículo_científico

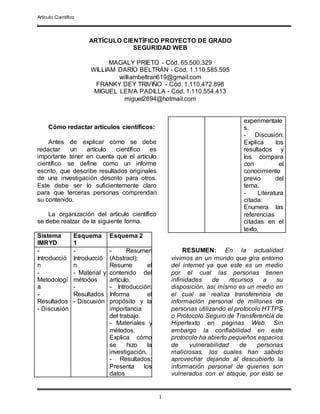

- 1. Artículo Científico . 1 ARTÍCULO CIENTÍFICO PROYECTO DE GRADO SEGURIDAD WEB MAGALY PRIETO - Cód. 65.500.329 WILLIAM DARÍO BELTRÁN - Cód. 1.110.585.595 williambeltran619@gmail.com FRANKY DEY TRIVIÑO - Cód. 1.110.472.898 MIGUEL LEIVA PADILLA - Cód. 1.110.554.413 miguel2694@hotmail.com Cómo redactar artículos científicos: Antes de explicar cómo se debe redactar un artículo científico es importante tener en cuenta que el artículo científico se define como un informe escrito, que describe resultados originales de una investigación descrito para otros. Este debe ser lo suficientemente claro para que terceras personas comprendan su contenido. La organización del artículo científico se debe realzar de la siguiente forma. Sistema IMRYD Esquema 1 Esquema 2 - Introducció n - Metodologí a - Resultados - Discusión - Introducció n - Material y métodos - Resultados - Discusión - Resumen (Abstract): Resume el contenido del artículo. - Introducción: Informa el propósito y la importancia del trabajo. - Materiales y métodos: Explica cómo se hizo la investigación. - Resultados: Presenta los datos experimentale s. - Discusión: Explica los resultados y los compara con el conocimiento previo del tema. - Literatura citada: Enumera las referencias citadas en el texto. RESUMEN: En la actualidad vivimos en un mundo que gira entorno del internet ya que este es un medio por el cual las personas tienen infinidades de recursos a su disposición, así mismo es un medio en el cual se realiza transferencia de información personal de millones de personas utilizando el protocolo HTTPS o Protocolo Seguro de Transferencia de Hipertexto en páginas Web. Sin embargo la confiabilidad en este protocolo ha abierto pequeños espacios de vulnerabilidad de personas maliciosas, los cuales han sabido aprovechar dejando al descubierto la información personal de quienes son vulnerados con el ataque, por esto se

- 2. Artículo Científico . 2 busca analizar cuáles son las vulnerabilidades que encontramos en el protocolo HTTPS y así mismo establecer métodos de mejora que permitan subsanar estas debilidades, para así resguardas la información que se transporta utilizando este protocolo, resaltando que son millones de personas en el mundo que utilizan internet y que en este momento son vulnerables a un robo de información entendiendo por robo información cosas como datos personales, información bancaria, proyectos secretos, información clasificadas de empresas, etc. PALABRAS CLAVE: HTTPS, Web, Seguridad, Robo información, Internet. OBJETIVOS Objetivo General: Identificar soluciones de seguridad en el protocolo HTPPS Objetivos Específicos: Analizar las falencias del protocolo HTPPS Explicar cuáles son las causas de dichas falencias Mostrar como son vulneradas dichas falencias Sugerir nuevas correcciones a la seguridad del protocolo Demostrar que las falencias en el protocolo fueron subsanadas 1 INTRODUCCIÓN La problemática del presente artículo se desenvuelve en el protocolo HTPPS el cual ya no es tan confiable para él envió de datos de una forma segura y encriptada, prueba de esto son los ataques que han sufrido muchas personas ocasionándoles perdidas de información, es importante recalcar que este protocolo es utilizado en la internet quien es definida como una red ya que es un conjunto de ordenadores conectados entre sí que envían y reciben información. En este orden de ideas la línea de Investigación de infraestructura tecnología y seguridad en redes se adapta a esta problemática ya que uno de sus principales objetivos es el de utilizar herramientas de software para diseño, administración, operación, seguridad y mantenimiento de redes para su óptimo funcionamiento. 2 MATERIAL Y MÉTODOS Realizar una investigación de este calibre no es fácil, ya que a pesar de que este protocolo tenga algunas vulnerabilidades, también es el más seguro que hay en la actualidad, lo que provoca una paradoja, acaso el enfoque de este protocolo en ser el más seguro abrió las puertas para que de una u otra forma existan pequeñas debilidades. Lo cierto es que corregir estos problemas requieren de una alta investigación y desarrollo ya que por parte del equipo se debe procurar que al cerrar un error no se le esté dando paso a mas errores en el protocolo, ahora bien resolver este problema requiere de personas que tenga un amplio conocimiento en redes, transmisión de datos, encriptación, llaves de seguridad, etc. Todos enfocados en la protección de datos que es uno de los activos más grandes que puede tener una persona o un país. Trabajar en la corrección de este problema sería un gran avance en la lucha en contra de los delitos cibernéticos reduciendo de una forma considerable todos los ataques que sufren las personas a diario a nivel mundial, así mismo esta investigación se convierte en un punto clave de la seguridad informática.

- 3. Artículo Científico . 3 Ya que el protocolo HTPPS utilizado el certificado de cifrado SSL/TSL que se encarga de cifrar la información para que llegue a su destino de una forma segura es importante reforzar la seguridad de este certificado ya que es allí donde se presentan los ataques. Recomendaciones o Mejoras: Mantener una versión actualizada del certificado SSL o TSL ya que hay versiones antiguas que con muy vulnerables. Emplear algoritmos robustos en las configuraciones de cifrado. Activar TLS Fallback Signaling Cipher Suite Value (SCSV) el cual sirve para impedir ataques de degradación del protocolo en la seguridad de la capa de transporte TLS y protocolos de seguridad de capa de transportes de datagramas (DTLS) Activar HTTP Strict Transport Security (HSTS) el cual permite evitar ataques que pueden interceptar comunicaciones. Configurar perfect forward secrecy (PFS) ya que es la propiedad de los sistemas criptográficos que garantiza que si se llegan a descubrir las claves utilizadas actuales no comprometa la seguridad de las claves usadas con anterioridad. Utilizando la tecnología mencionada convierte al protocolo HTPPS totalmente seguro, es importante recalcar que este protocolo es seguro pero tiene pequeñas debilidades que aun que se ven como mínimas pueden generar una pérdida millonaria en cuanto activos de información se refiere. 3 RESULTADOS En la aplicación de las recomendaciones mencionadas en el apartado 2, se ve una mejoría en la seguridad de la información de los usuarios de internet, ya que se busca minimizar todas las posibles falencias que se puedan presentar, para así garantizar una transferencia de datos de forma segura. Aplicando conocimientos de seguridad informática, también conocida como ciberseguridad o seguridad de tecnologías de la información, la cual está relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras. Se minimizan los riesgos de perdida de información. De esta manera se cumple la seguridad de la información ya que esta se considera como el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos y de la misma. 4 DISCUSIÓN Analizamos las soluciones propuestas, junto con los resultados obtenidos y se llega a la conclusión que se pueden mitigar los riesgos al utilizar el protocolo https siempre y cuando los

- 4. Artículo Científico . 4 usuarios de internet sigan una seria de recomendaciones expresadas en este artículo, ya que las falencias de este protocolo no son tan grandes y las soluciones que se puede aplicar no son tan complejas, solo se requiere de más cuidado por parte de los usuarios a la hora de realizar transferencia de información en la internet. 5 REFERENCIAS UGR. (s.f.). "Cómo elaborar un artículo científico". Disponible en línea en: http://www.ugr.es/~filosofia/recursos/inn ovacion/convo-2005/trabajo- escrito/como-elaborar-un-articulo- cientifico.htm EjemploDe. (s.f.). "Ejemplo de Artículo Científico". Disponible en línea en: http://www.ejemplode.com/13- ciencia/2490- ejemplo_de_articulo_cientifico.html