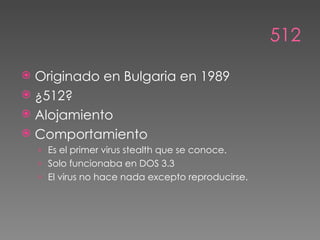

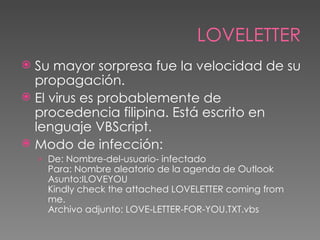

El documento describe el phishing, una forma de estafa digital que implica adquirir información personal como contraseñas o detalles de tarjetas de crédito a través de engaño, haciéndose pasar por alguien digno de confianza. También menciona algunos de los virus informáticos más famosos de la historia como Michaelangelo, 512 y Loveletter.