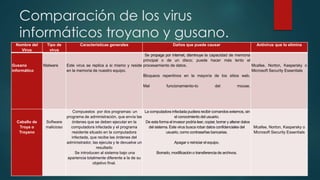

Este documento define y describe los diferentes tipos de virus informáticos, incluyendo troyanos, bombas lógicas, gusanos, polimorfos y virus de macro. Explica que los virus son programas intrusos creados por hackers para dañar o robar información de computadoras. También compara troyanos y gusanos, y describe cómo los antivirus detectan y eliminan virus para proteger los sistemas.