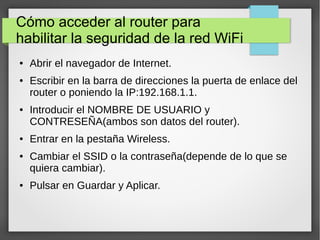

La seguridad informática protege los sistemas informáticos de amenazas mediante medidas como contraseñas, permisos de acceso, firewalls y antivirus. Hay que proteger el hardware, software y datos de personas, hackers, virus y fallos. Es importante configurar correctamente las redes WiFi, actualizar software, evitar descargas sospechosas y no abrir correos de remitentes desconocidos.