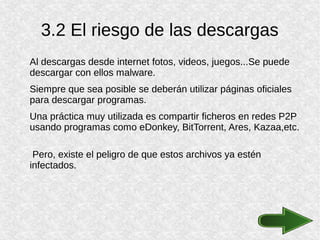

Este documento trata sobre seguridad informática. Explica que la seguridad informática tiene como objetivos la confidencialidad, integridad y disponibilidad de la información. Identifica las amenazas a la seguridad como personas, amenazas lógicas y físicas. También describe medidas de seguridad como contraseñas, firewalls y antivirus para proteger hardware, software y datos.