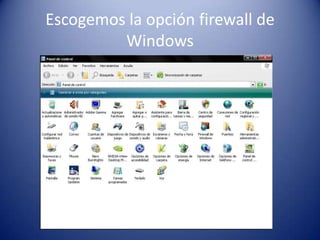

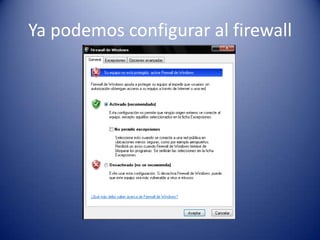

Este documento propone soluciones para mejorar la seguridad informática como configurar el firewall de Windows, usar un firewall para proteger entre redes, usar software antispam para bloquear correo no deseado, usar programas antispyware para detectar software espía, y establecer contraseñas seguras en lugar de usar información personal fácil de adivinar.