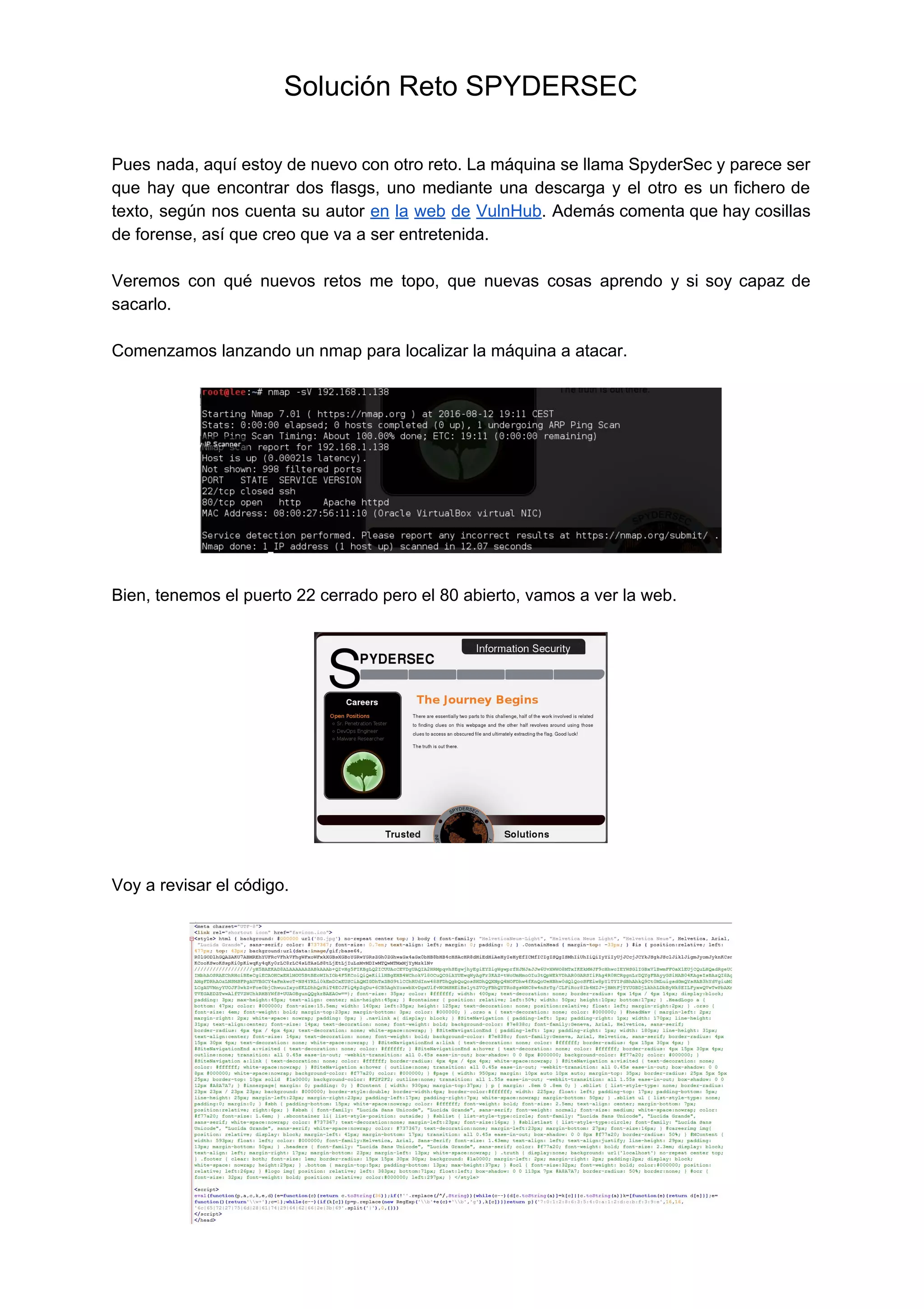

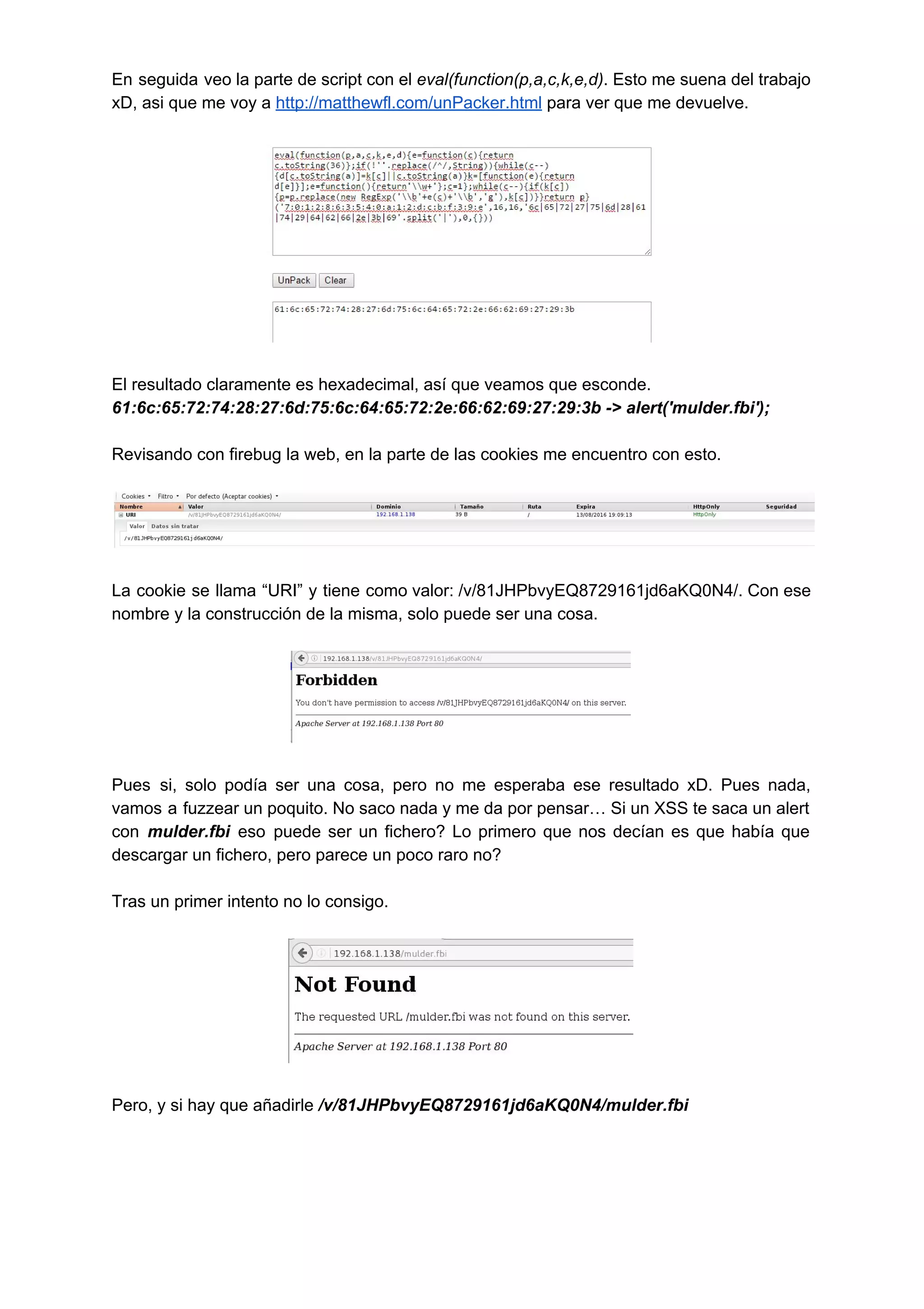

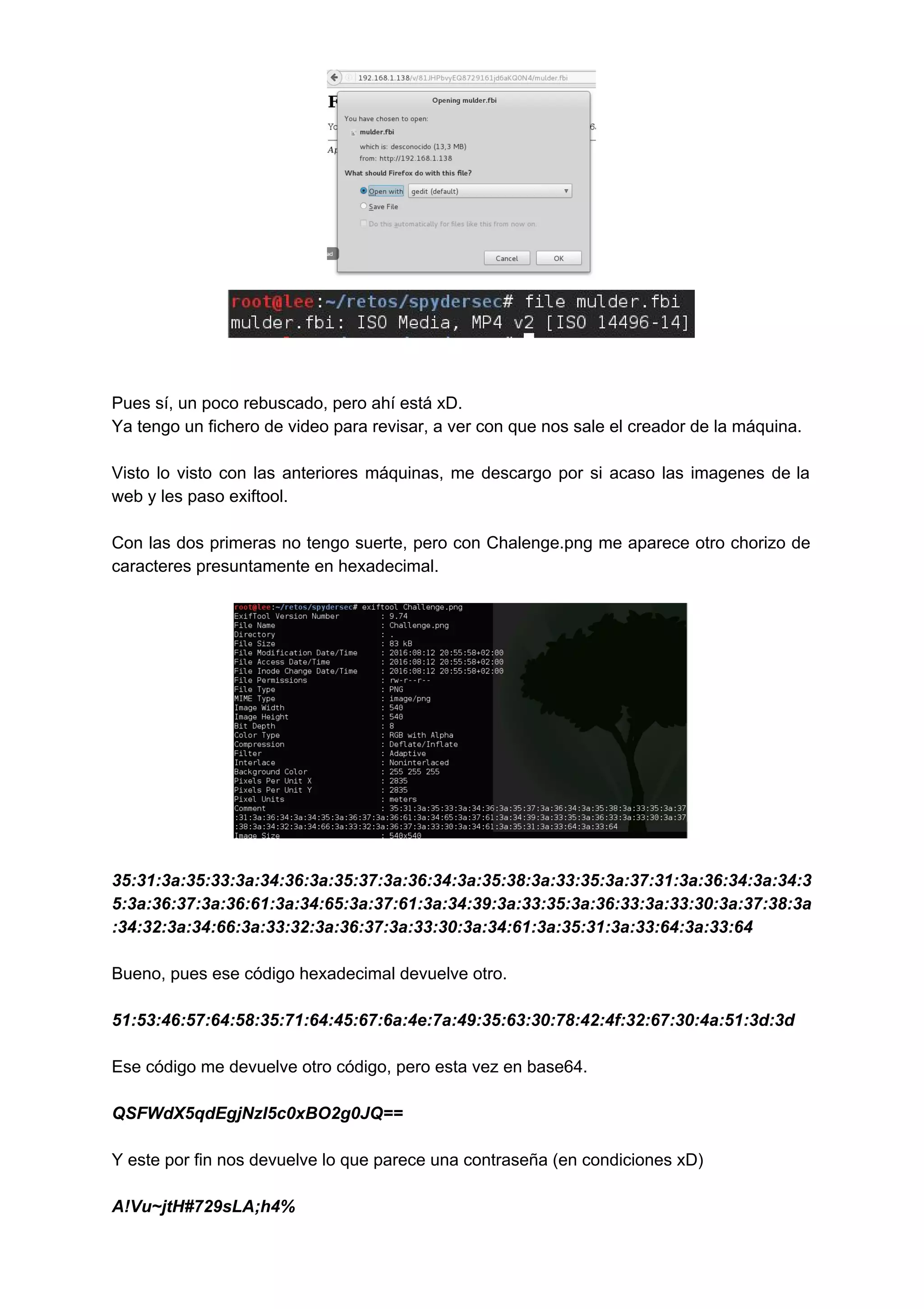

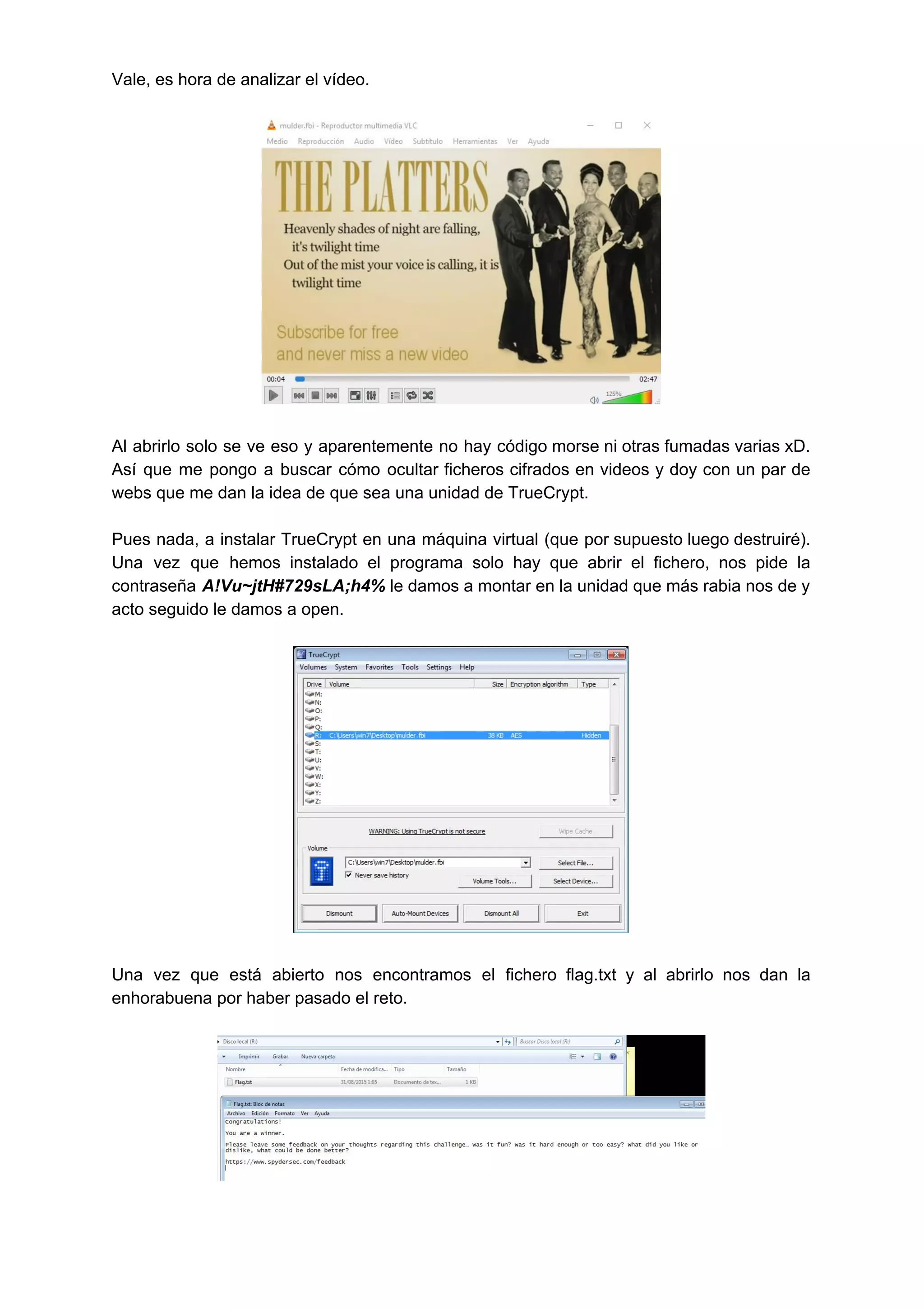

Este documento describe la resolución de un desafío cibernético llamado SpyderSec. El objetivo era encontrar dos banderas: una mediante la descarga de un archivo y la otra en un archivo de texto. Se utilizó nmap para escanear puertos, se analizó el código web para encontrar una cookie que contenía una URL, la cual llevó a un archivo de video cifrado. Dentro del video había una unidad TrueCrypt protegida con una contraseña obtenida mediante varias conversiones de códigos hexadecimales y base64. Al montar la unidad se encontró el