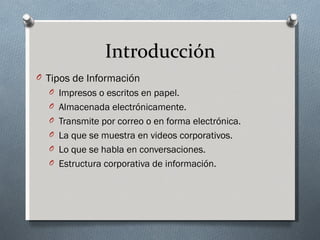

Este documento presenta una agenda para una discusión sobre seguridad informática. La agenda incluye una introducción al tema de la seguridad de la información y una descripción de los obstáculos, la administración, el ciclo de vida y conclusiones sobre la seguridad informática. También propone establecer estándares y mejores prácticas de seguridad para los miembros de una organización.