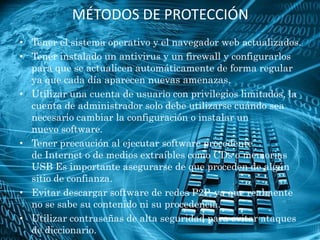

Este documento trata sobre conceptos relacionados con la seguridad informática. Explica que un virus es un tipo de software malicioso que se infiltra en una computadora sin el consentimiento del propietario, y que el primer virus fue creado en 1972. También describe métodos de protección como mantener actualizados el sistema operativo y antivirus, así como formas comunes en que los virus y otros malware se propagan a través de descargas no seguras o enlaces de páginas web.