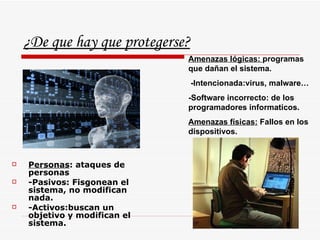

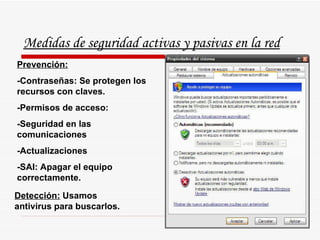

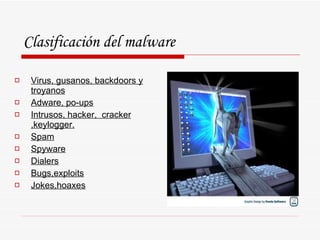

La seguridad informática protege los sistemas de personas, amenazas lógicas como virus y malware, y amenazas físicas como fallos en dispositivos. Se recomiendan medidas como contraseñas, permisos de acceso, actualizaciones y copias de seguridad. Los virus y malware incluyen programas maliciosos como virus, gusanos, troyanos, adware y spyware que pueden dañar los sistemas. Los antivirus ayudan a detectar y desinfectar estos archivos dañinos.