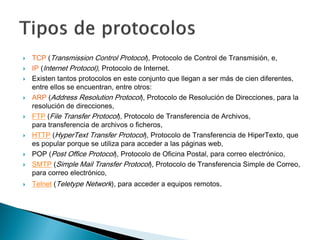

Este documento describe los principales protocolos de la web como TCP e IP y otros protocolos como HTTP, FTP y SMTP. También describe ataques como inyección SQL, denegación de servicio distribuida y ciberdelitos como acceso ilícito a sistemas y interceptación de datos.