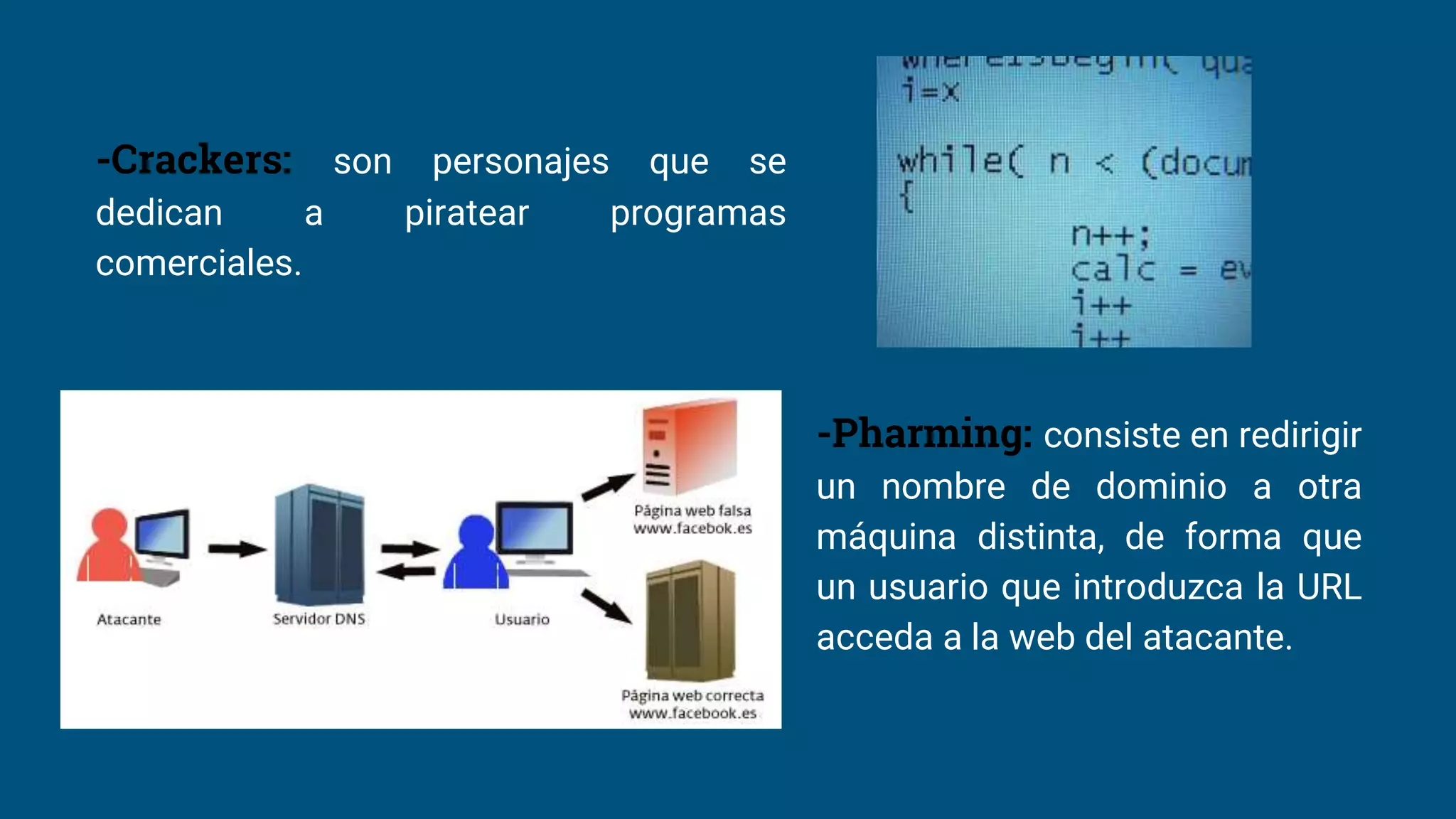

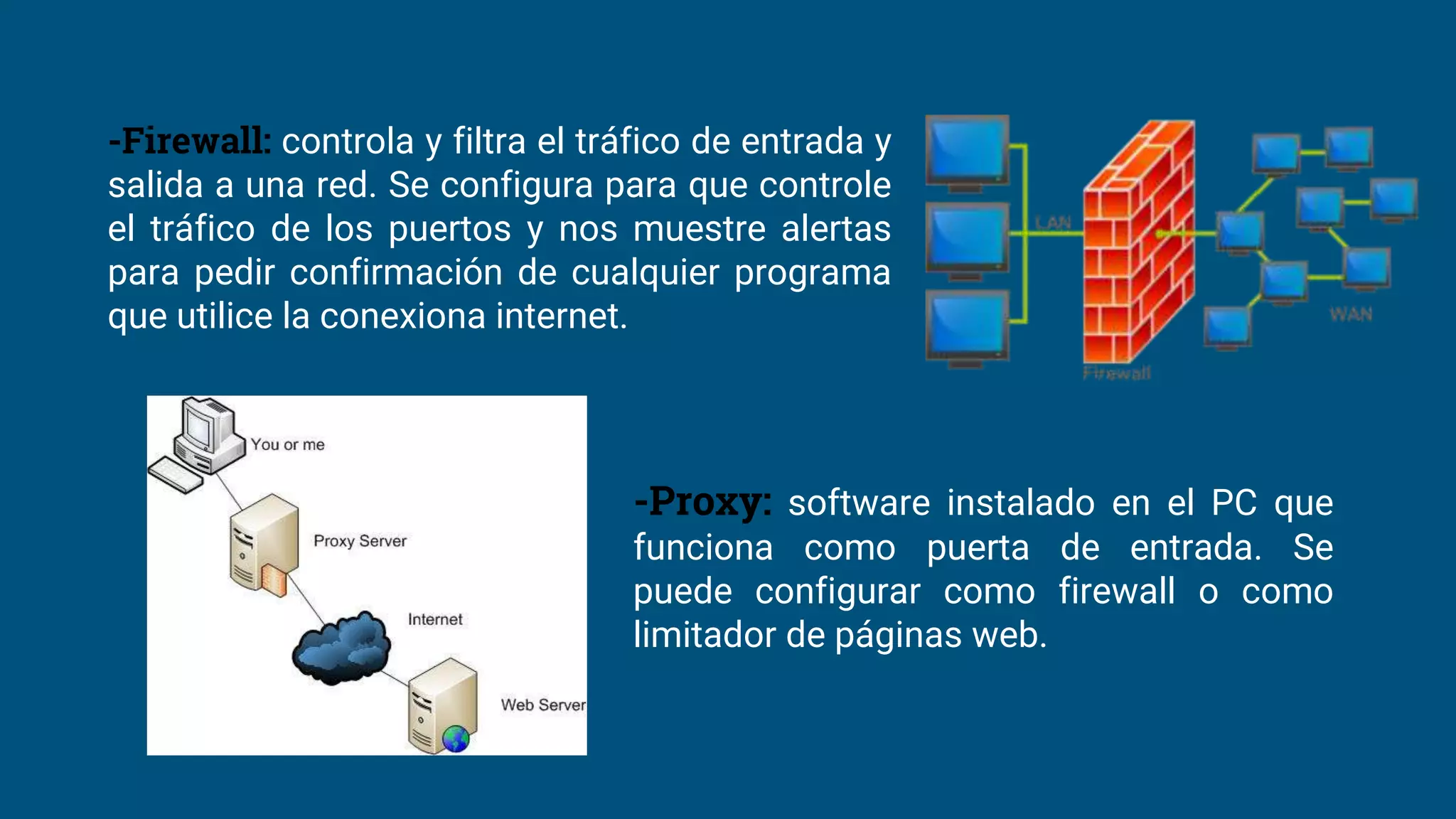

El documento trata sobre la seguridad informática. Explica que la seguridad informática implica proteger hardware, software, información y personas. También habla sobre las amenazas como malware, hackers, phishing y spam. Finalmente, detalla medidas de seguridad activa como antivirus y firewalls, y pasiva como copias de seguridad, para proteger sistemas de información.