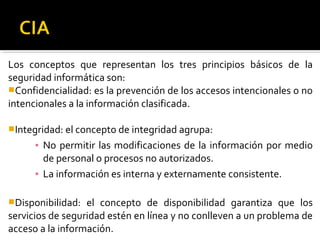

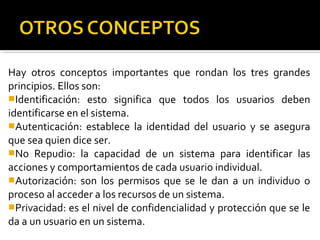

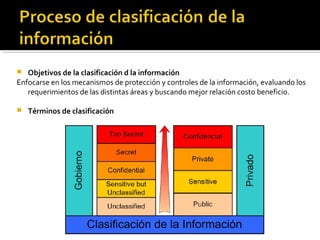

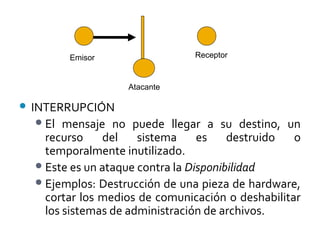

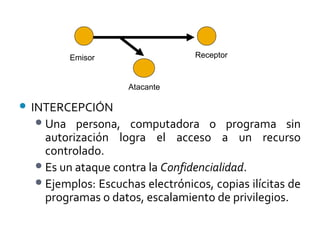

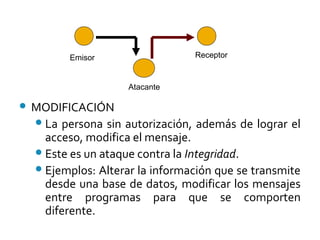

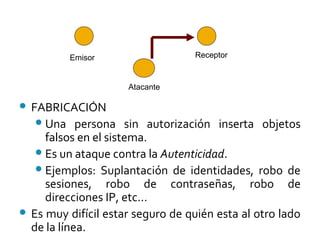

Este documento discute los principios fundamentales de la seguridad informática, incluyendo la confidencialidad, integridad y disponibilidad. Explica que la confidencialidad se refiere a la prevención del acceso no autorizado a la información, la integridad significa que la información no es modificada sin autorización y permanece consistente, y la disponibilidad garantiza que los servicios de seguridad estén disponibles y no causen problemas de acceso a la información. También menciona conceptos como identificación, autenticación, no repudio y autor