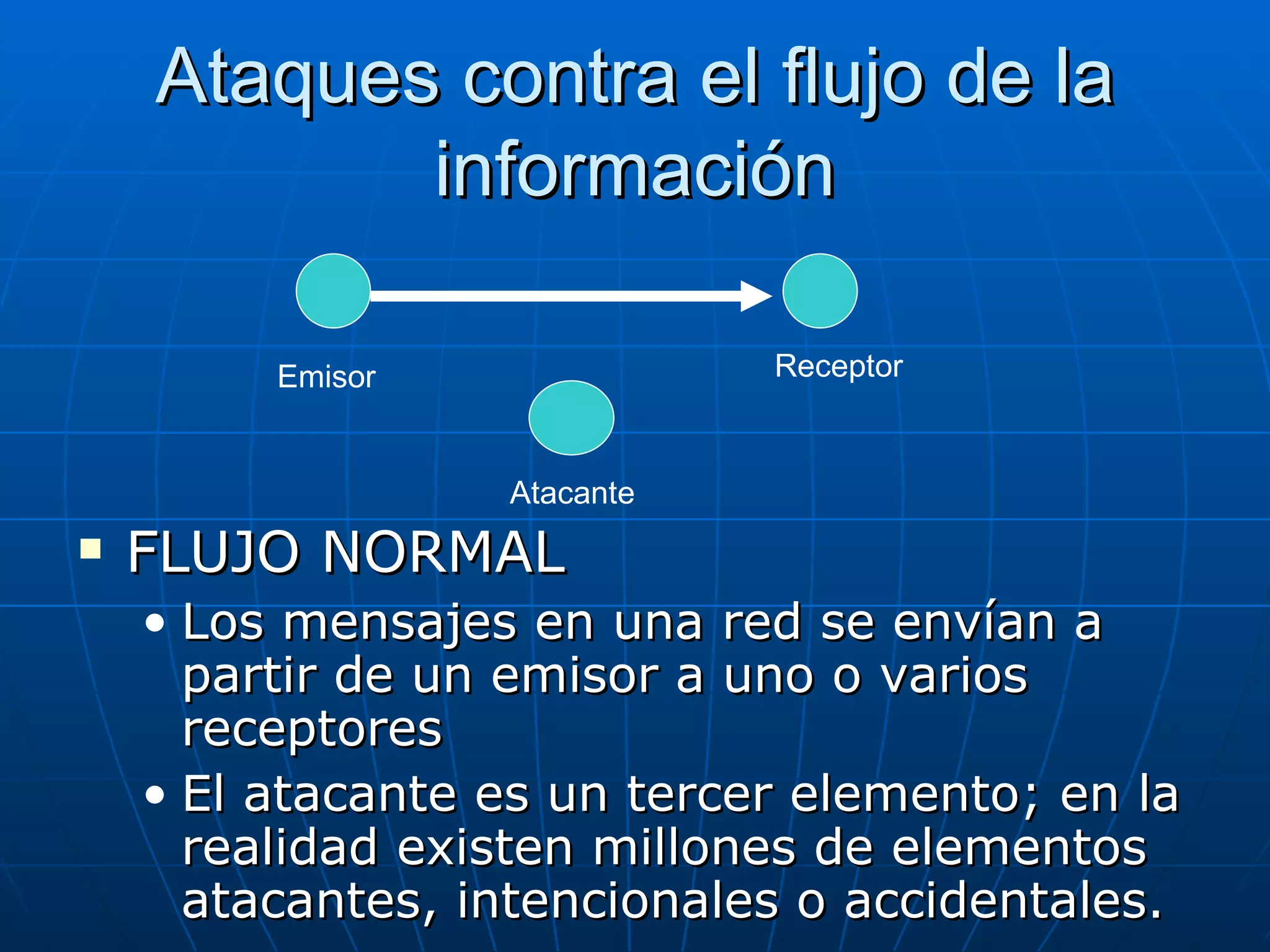

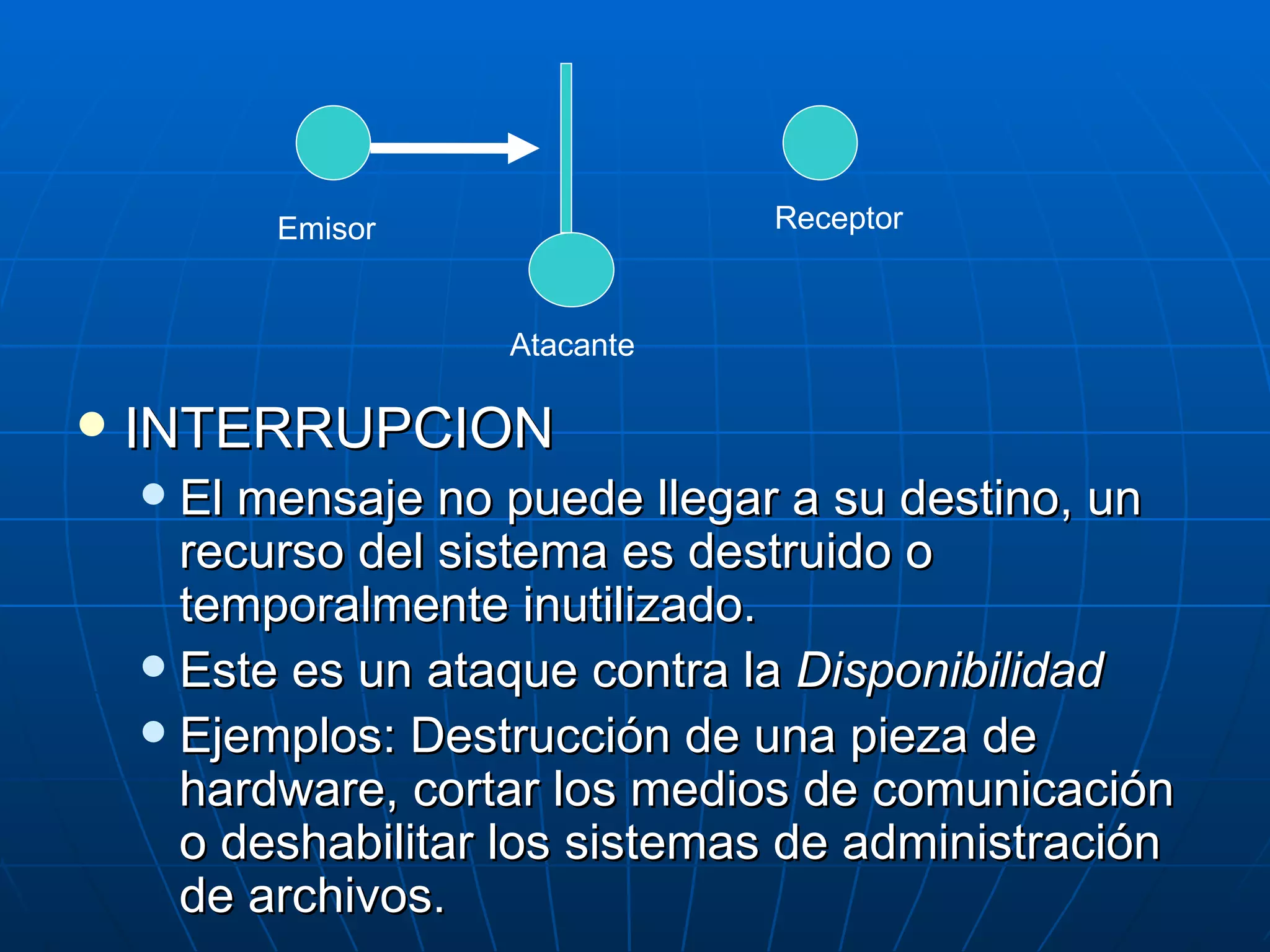

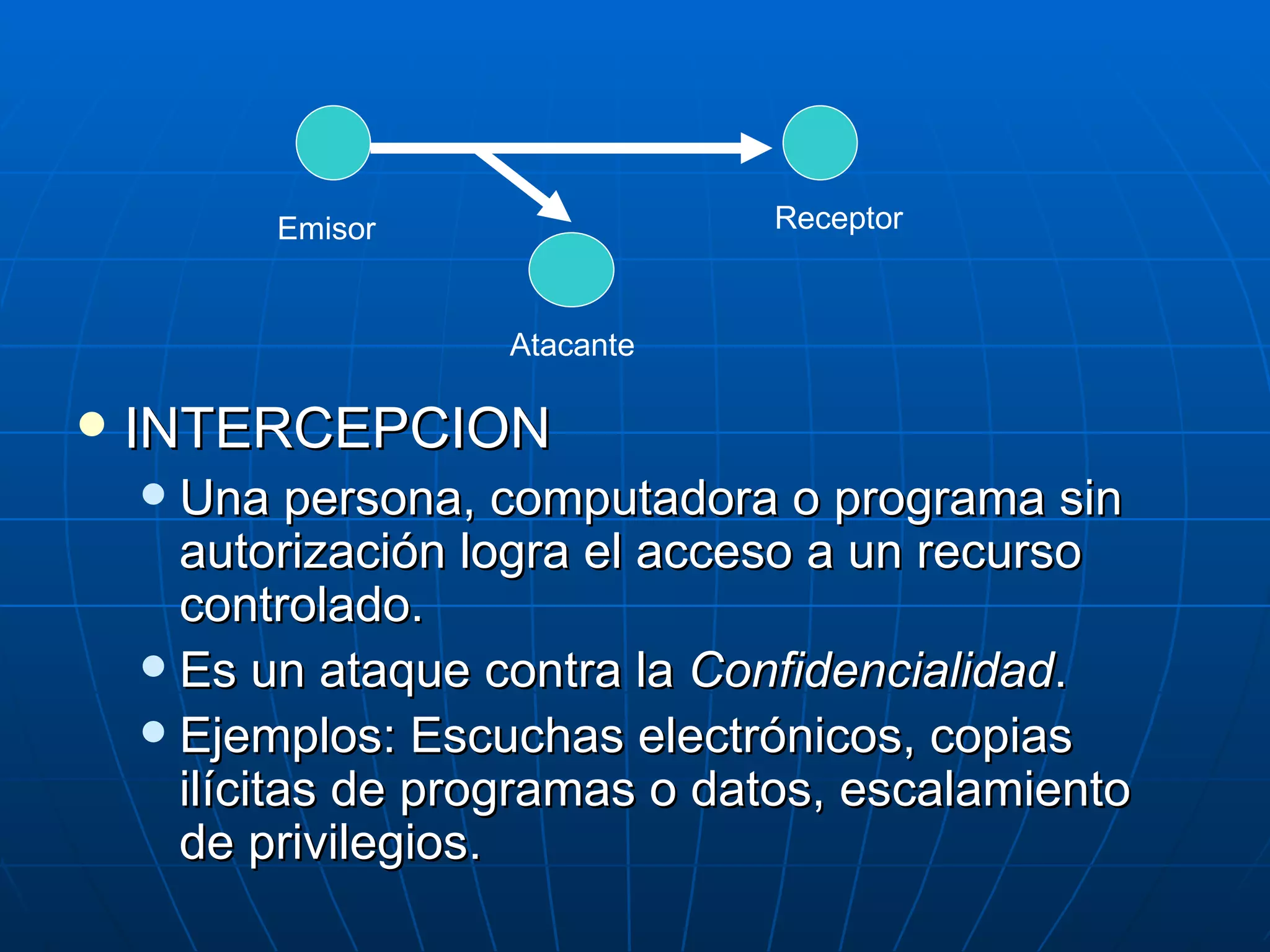

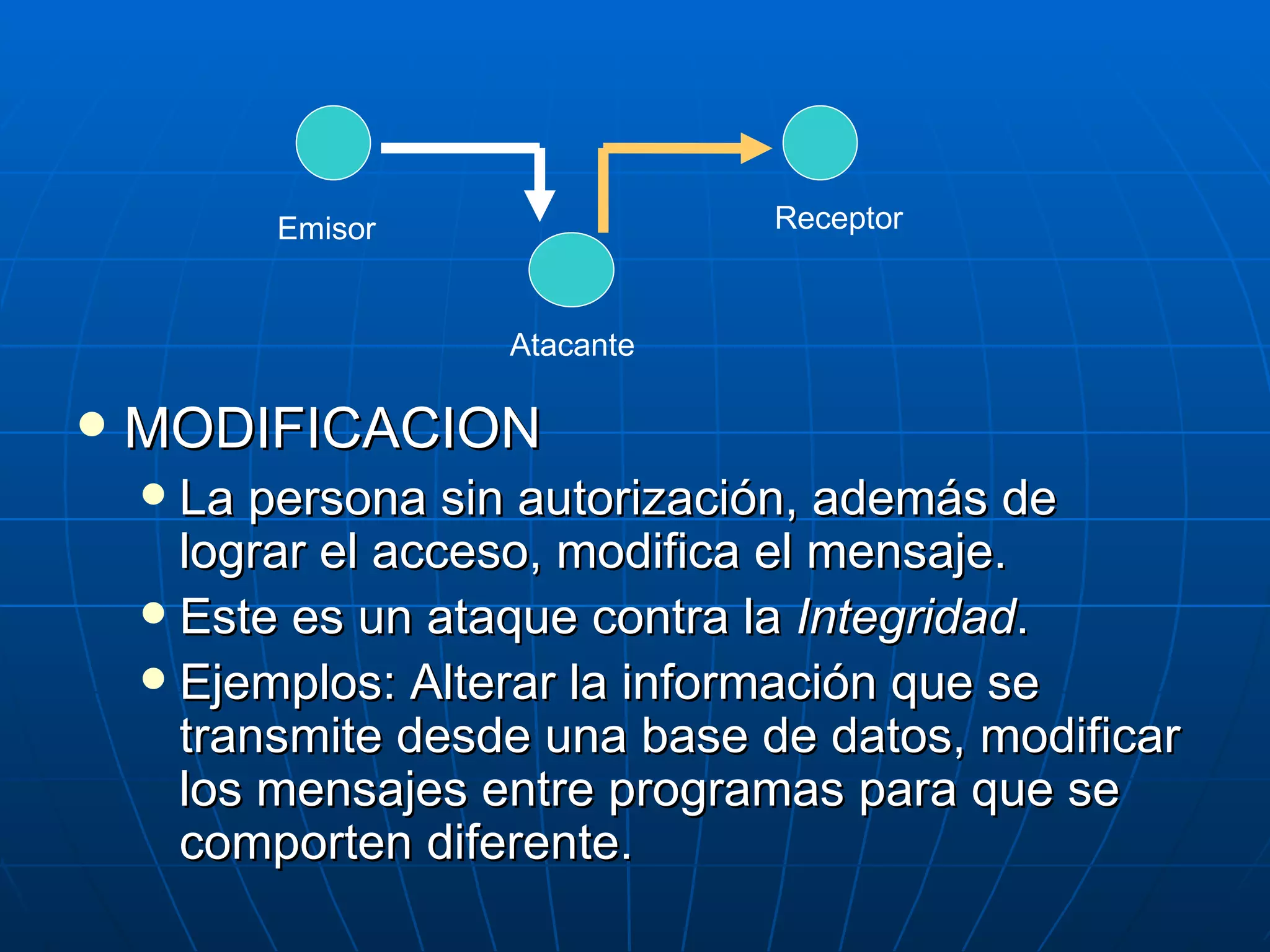

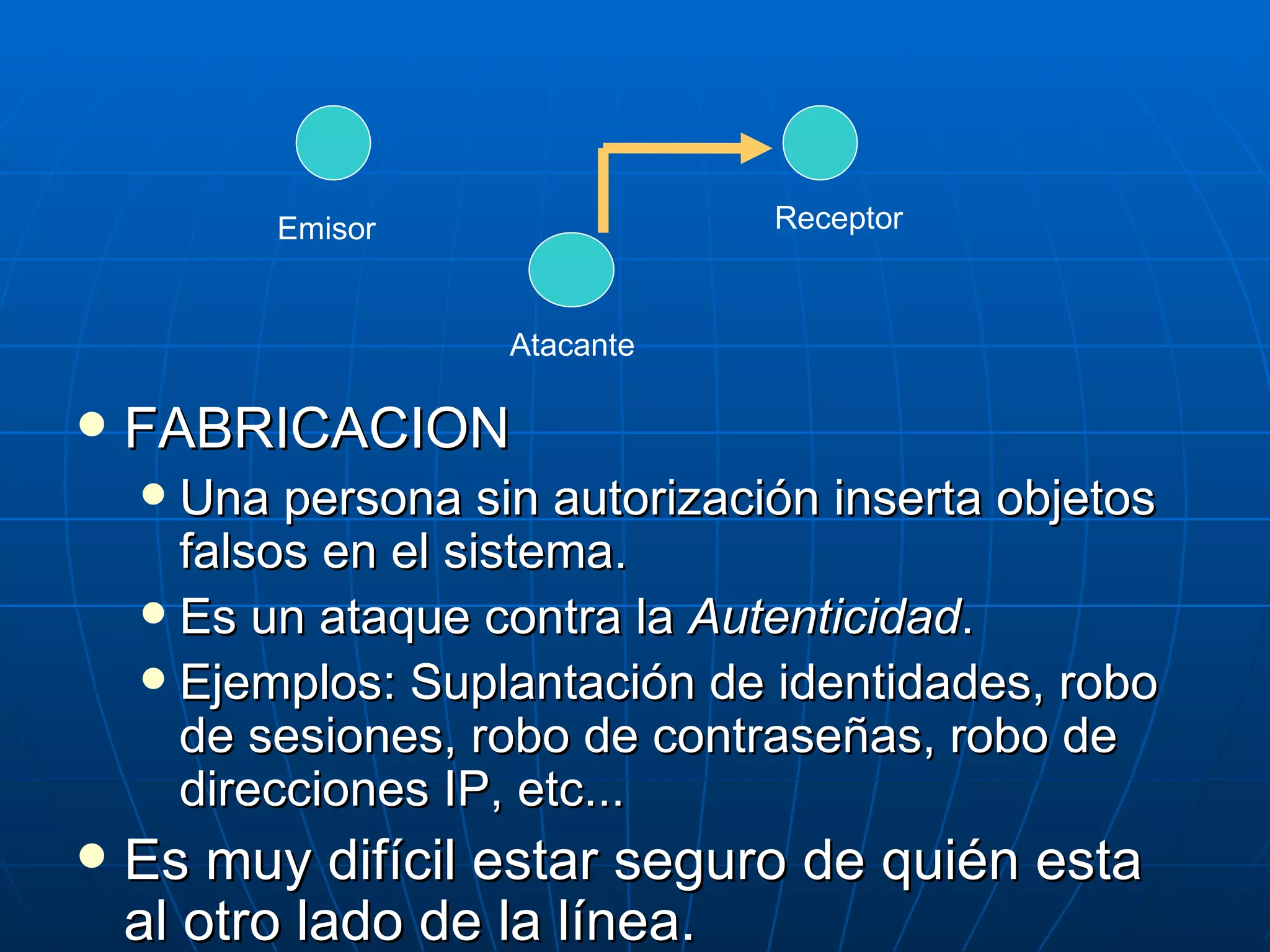

Este documento discute los orígenes de los problemas de seguridad informática. Explica que la seguridad informática no es solo un problema técnico, sino que también involucra a usuarios, creadores de sistemas y gerentes. También describe las diferentes amenazas a la seguridad como interrupciones, intercepciones, modificaciones y fabricaciones, y los diferentes tipos de actores que atacan sistemas como gobiernos, espías, criminales y empleados descontentos. Resalta que la seguridad requiere esfuerzos coordinados de todos los