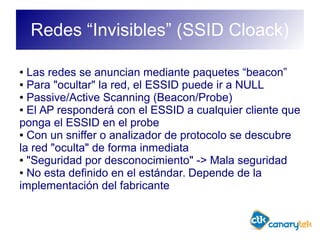

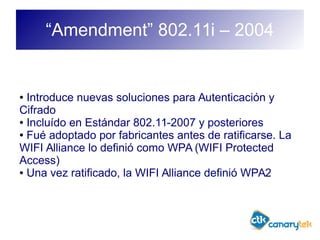

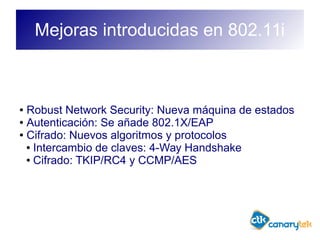

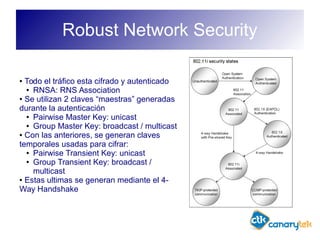

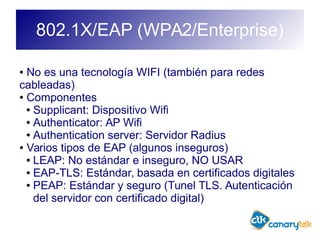

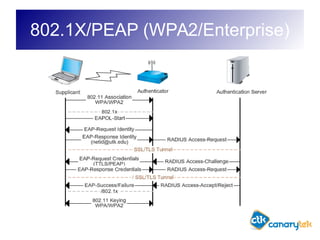

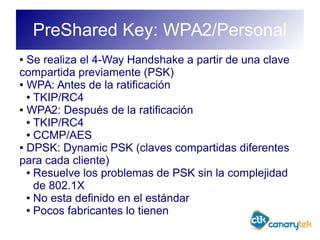

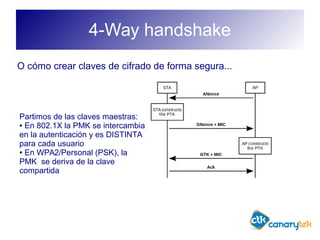

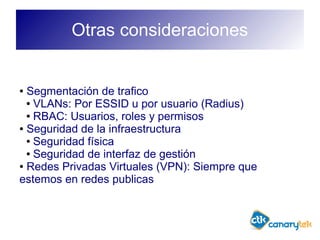

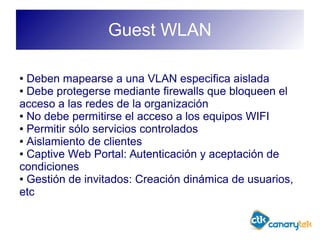

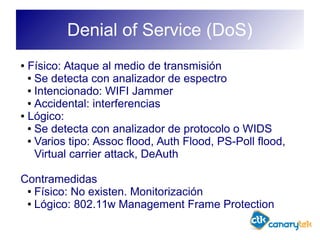

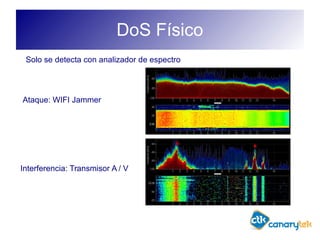

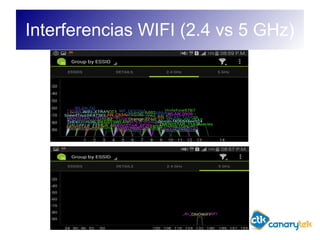

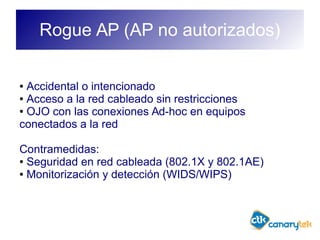

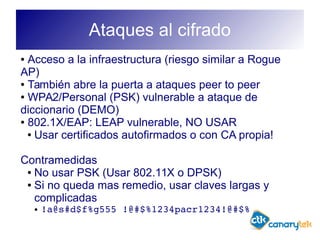

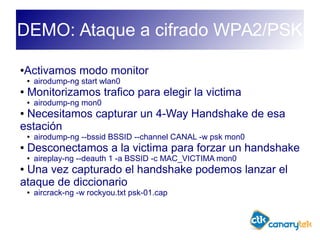

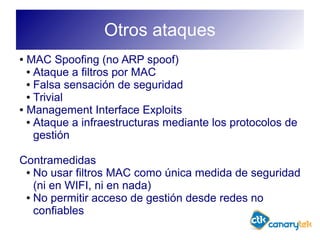

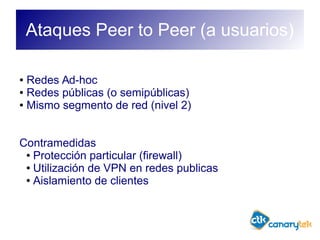

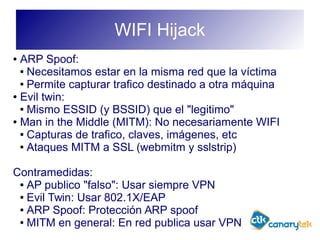

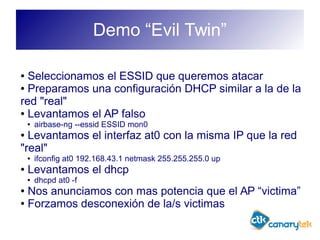

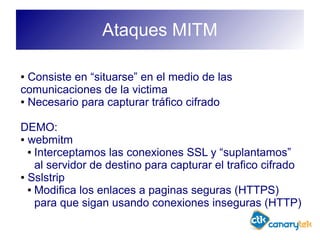

El documento describe consideraciones de seguridad para redes WiFi, incluyendo ataques habituales y contramedidas. Explica los inicios inseguros de WiFi y las mejoras introducidas en 802.11i, como autenticación 802.1X/EAP y cifrado WPA2. También describe ataques como denegación de servicio, rogue AP, ataques al cifrado WPA2 y "hombre en el medio", así como contramedidas para cada uno.