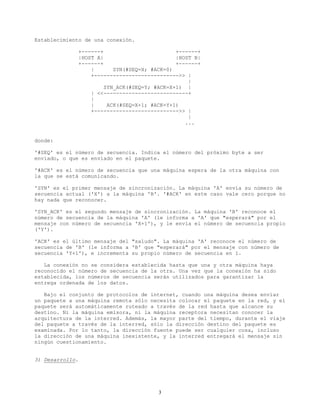

Este documento presenta un resumen de Address Spoofing/Forging, un tipo de ataque informático en el que un adversario falsifica la dirección IP de origen de los paquetes de datos para engañar a los sistemas y hacerles creer que la comunicación proviene de otra máquina. Explica cómo un atacante podría falsificar la dirección IP para establecer una conexión TCP o enviar órdenes UDP y hacer que un sistema realice acciones pensando que la solicitud viene de una máquina confiable. También describe las diferentes posiciones que podría