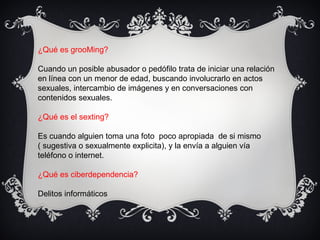

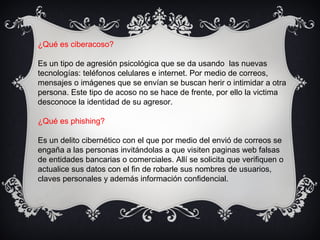

El documento presenta las secciones y contenidos de la estrategia nacional "En TIC Confío" del Ministerio de Tecnología de Colombia. La estrategia promueve el uso responsable y seguro de las tecnologías de la información y comunicación. Se divide en 10 secciones que cubren temas como el respeto, la libertad, la identidad, la integridad y la privacidad de los usuarios. Además, explica conceptos como el grooming, sexting, ciberacoso y phishing.