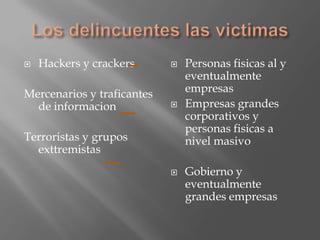

El documento presenta una agenda sobre delitos y ataques informáticos. Aborda temas como estadísticas, tipos de delitos, legislación internacional y en México. También describe a los ciberdelincuentes como hackers, crackers, mercenarios y grupos terroristas o extremistas. Finalmente, analiza estrategias de prevención.