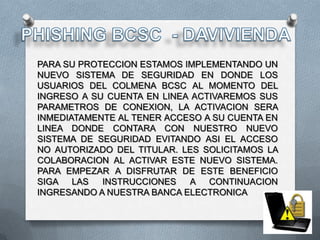

El documento resume varios tipos de delitos informáticos como phishing, spoofing, spam, troyanos, gusanos, piratería informática y fraude informático. También menciona algunos de los delitos más comunes como el envío de spam, phishing para robar información bancaria, y el uso de troyanos y gusanos para controlar sistemas y robar datos. Por último, habla sobre un nuevo sistema de seguridad que implementa el banco BCSC para proteger a los usuarios.