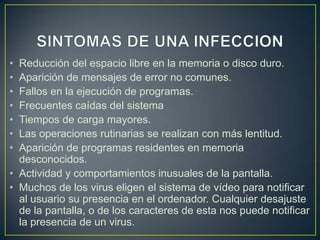

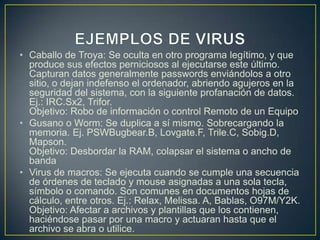

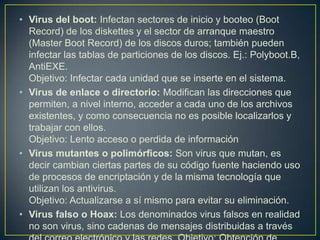

El documento describe los diferentes tipos de virus informáticos, sus síntomas y soluciones. Explica que los virus son programas maliciosos que infectan sistemas y pueden dañar archivos, robar información o propagarse a otras computadoras. También detalla medidas preventivas como mantener software antivirus actualizado y no descargar archivos de fuentes desconocidas, así como soluciones correctivas como ejecutar escaneos antivirus y spyware para eliminar amenazas.