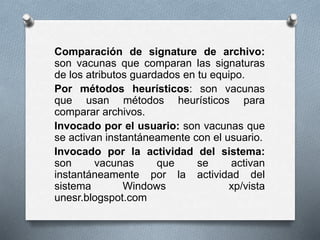

Un virus informático es un programa malicioso que se replica a sí mismo y se propaga sin el permiso del usuario. El documento describe varios tipos de virus como caballos de Troya, bombas lógicas, virus destructivos y otros, así como las funciones y características de los programas antivirus.