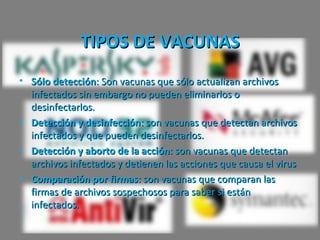

Los virus informáticos son programas maliciosos que se propagan a través de software y tienen la capacidad de dañar computadoras o redes. Existen diferentes tipos de virus como gusanos, caballos de Troya y bombas lógicas. Las vacunas informáticas o antivirus son programas diseñados para detectar, eliminar y prevenir infecciones causadas por virus mediante la comparación de firmas, métodos heurísticos y desinfección de archivos infectados.