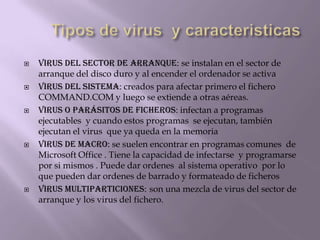

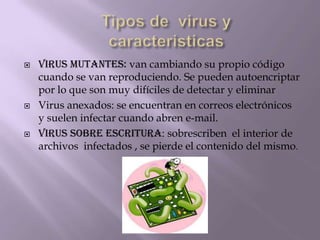

Este documento describe los diferentes tipos de virus informáticos, como se propagan y los daños que pueden causar. Explica que los virus se replican al infectar otros archivos o dispositivos y se transfieren de un ordenador a otro, potencialmente borrando datos o ralentizando los sistemas. También recomienda utilizar programas antivirus para detectar y eliminar virus de forma de prevenir daños.