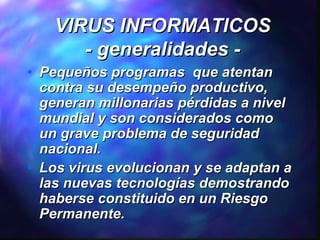

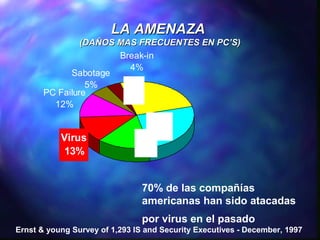

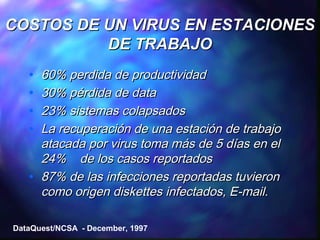

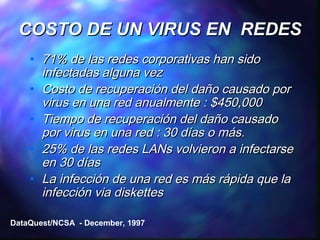

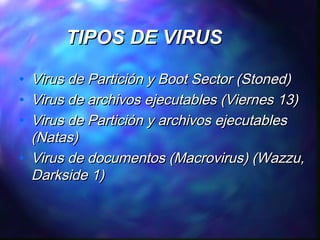

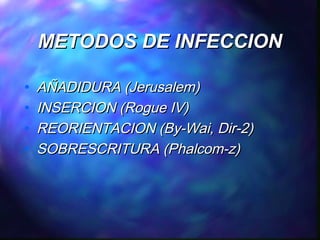

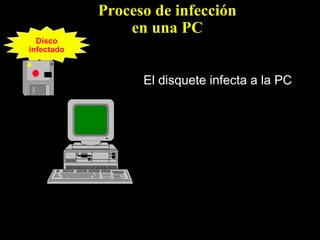

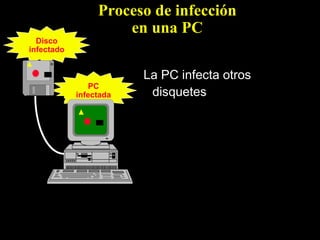

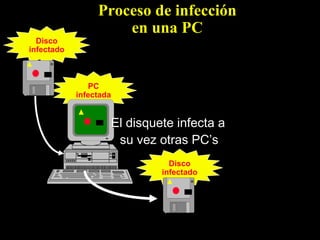

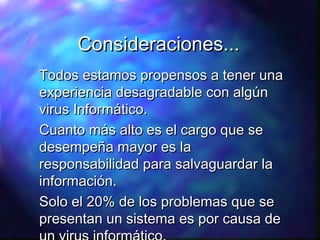

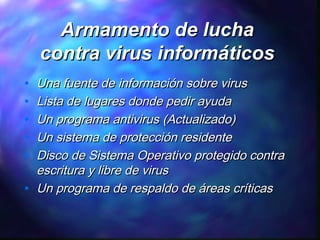

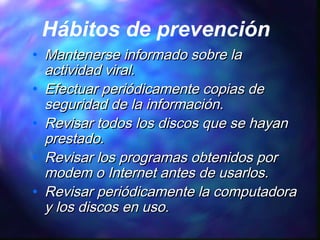

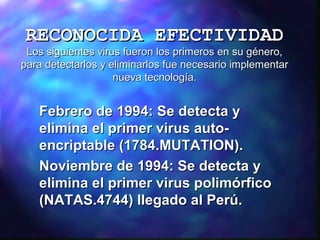

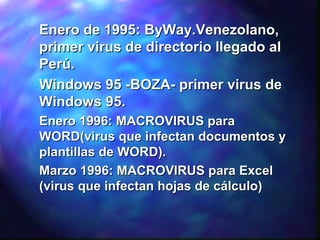

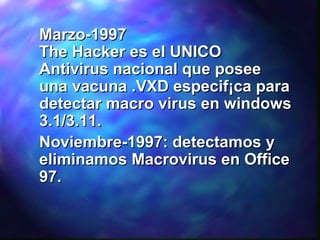

Hacksoft es una empresa peruana especializada en el desarrollo de software de protección de información. Su misión es investigar y desarrollar este tipo de software para apoyar la productividad de la comunidad informática. El documento describe los virus informáticos como una amenaza permanente y costosa, y promueve el antivirus The Hacker de Hacksoft como una herramienta efectiva para la detección y eliminación de virus.