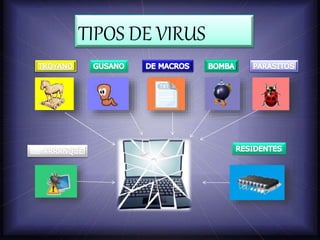

1) El documento describe los diferentes tipos de virus informáticos y cómo funcionan, incluyendo virus de programa, gusanos, virus de macros, virus parásitos, virus de boot, virus residentes, virus de sobreescritura, virus de enlace, virus mutantes y virus múltiples.

2) También describe varios antivirus populares como AVG, Norton, Microsoft Security Essentials, Avira, Kaspersky, Panda, Avast y sus características.

3) Explica que los virus son creados por programadores expertos con el objetivo de propagarse y caus