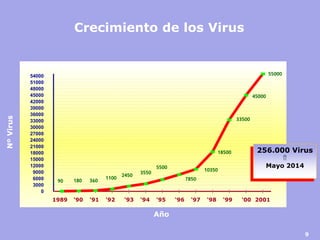

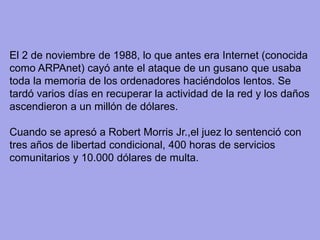

1. Los primeros virus informáticos surgieron en la década de 1980 y se propagaron rápidamente a través de redes como Internet, causando interrupciones y daños.

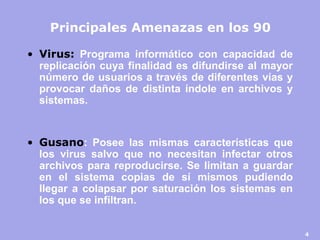

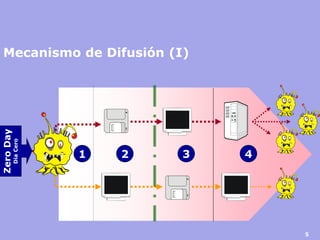

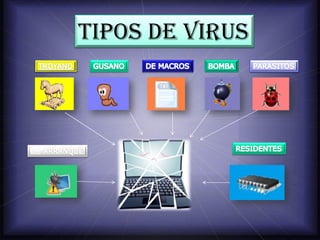

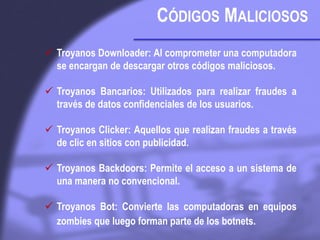

2. Existen diferentes tipos de malware como virus, gusanos, troyanos y más, que se propagan de diversas formas y causan distintos efectos perjudiciales.

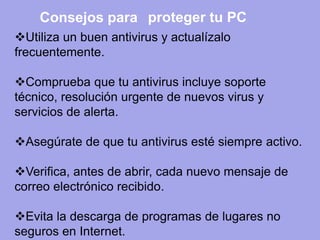

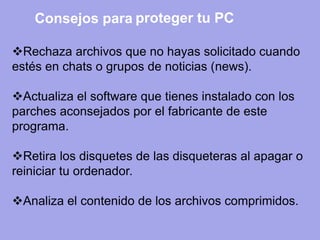

3. Se han desarrollado varios programas antivirus para detectar y eliminar malware, como AVG, Norton, Microsoft Security Essentials, Avira y Kaspersky, entre otros.