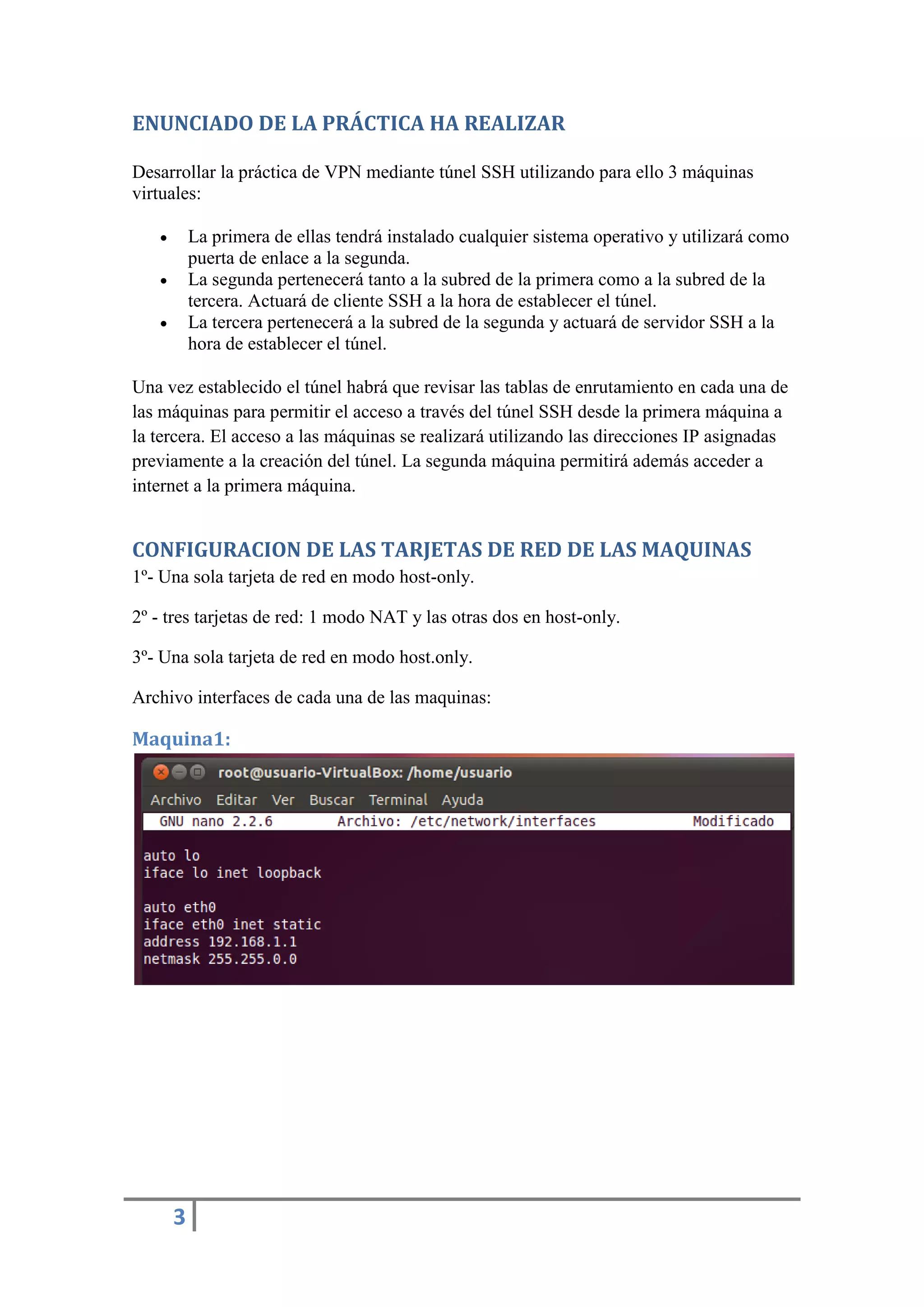

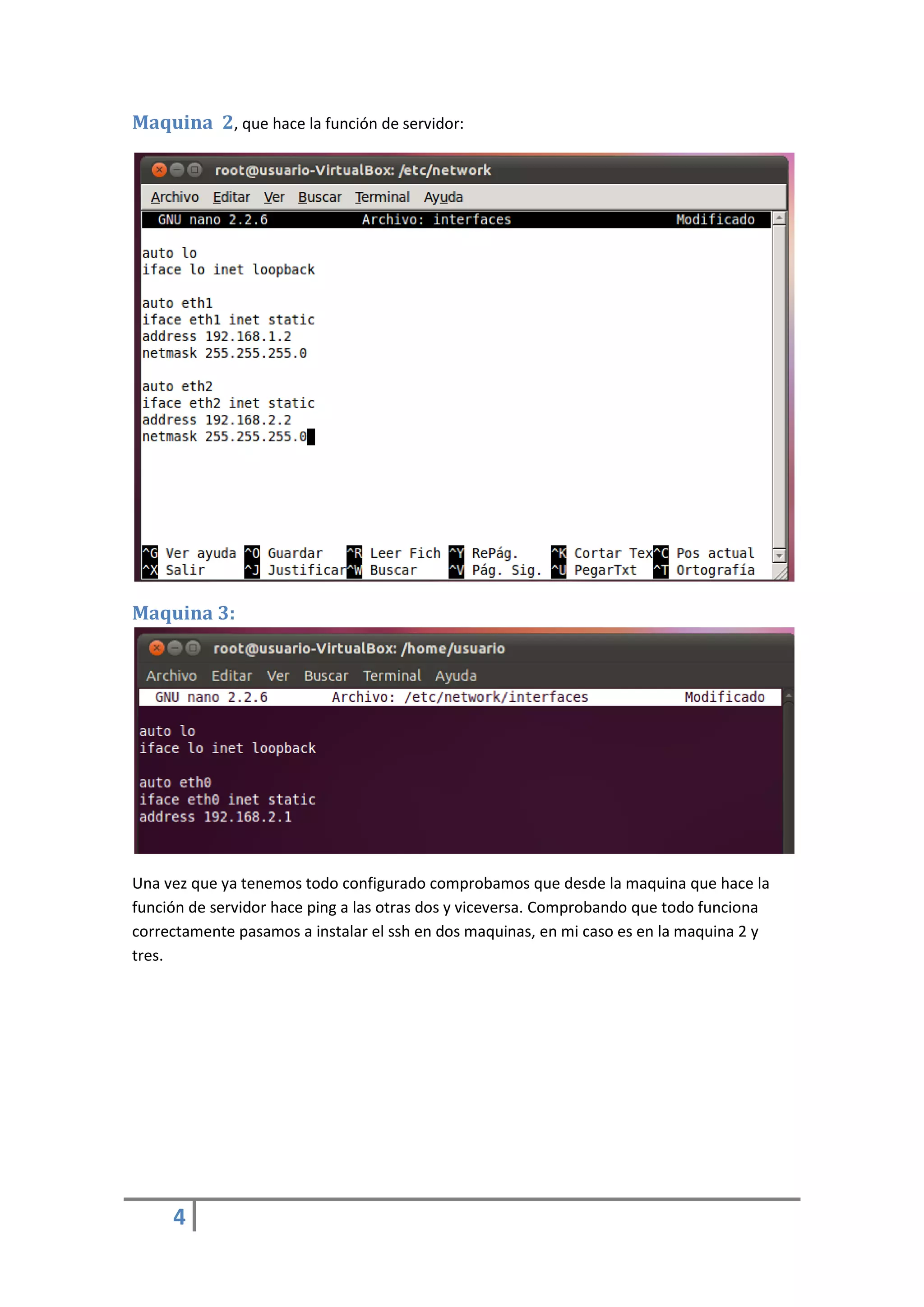

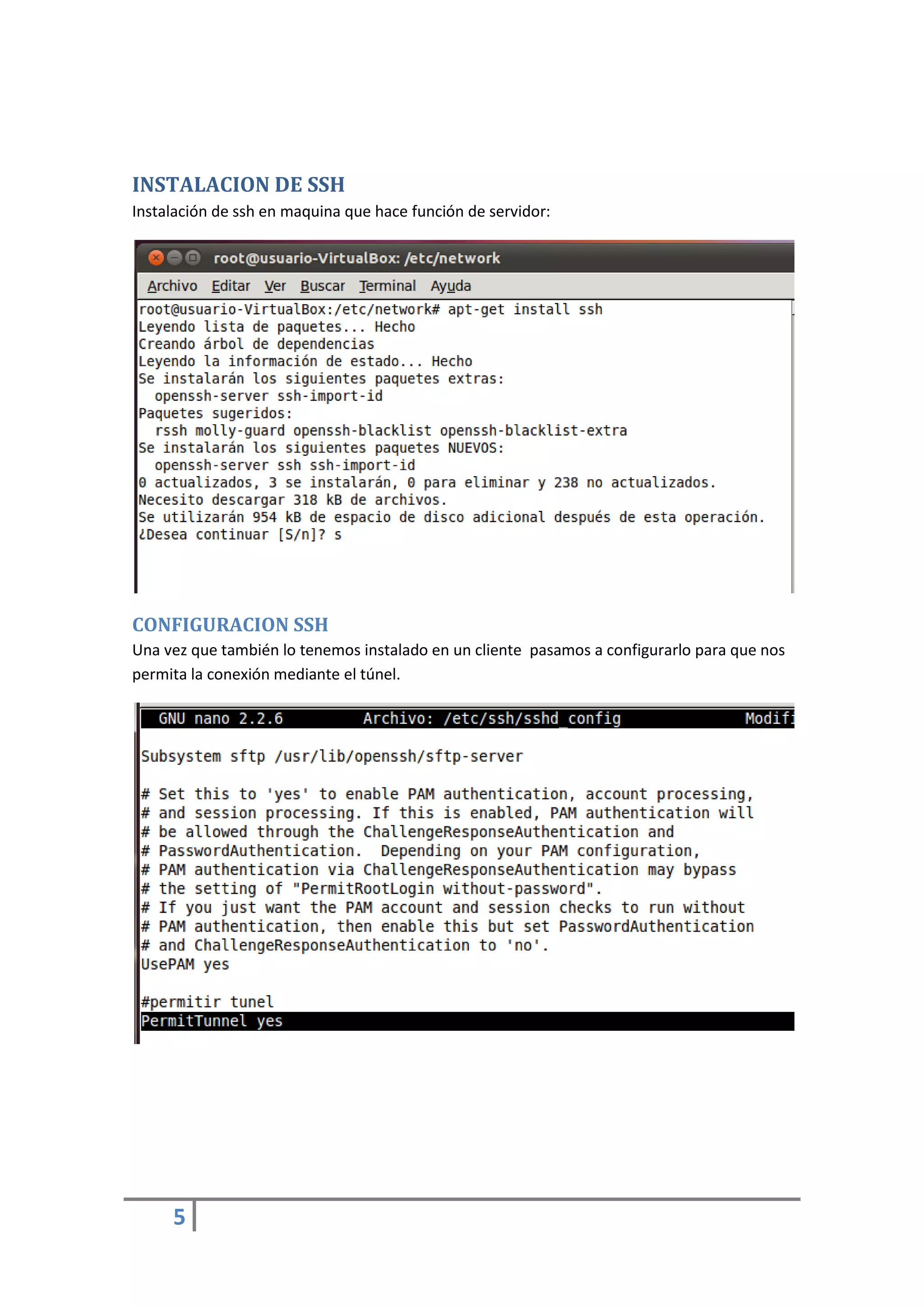

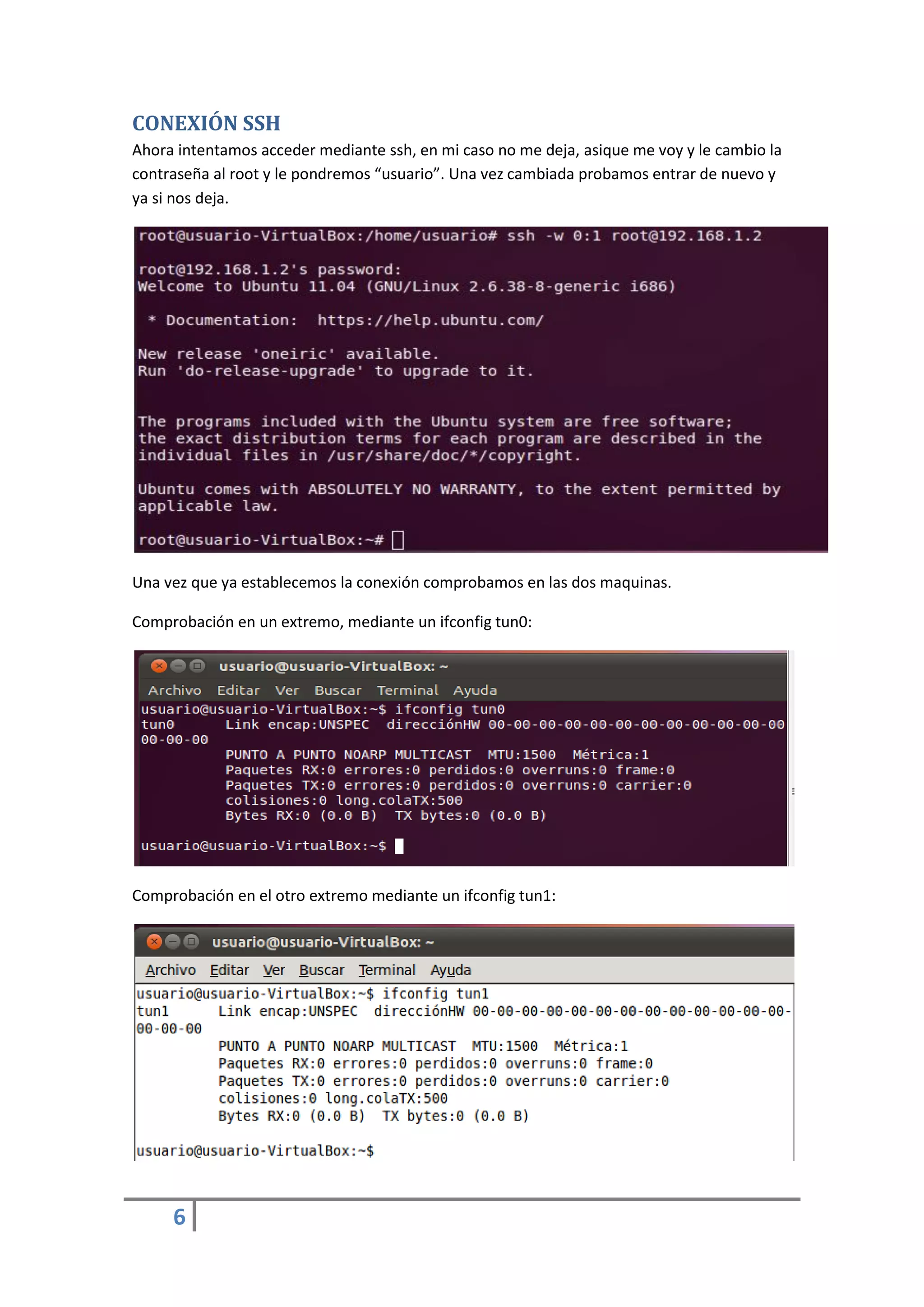

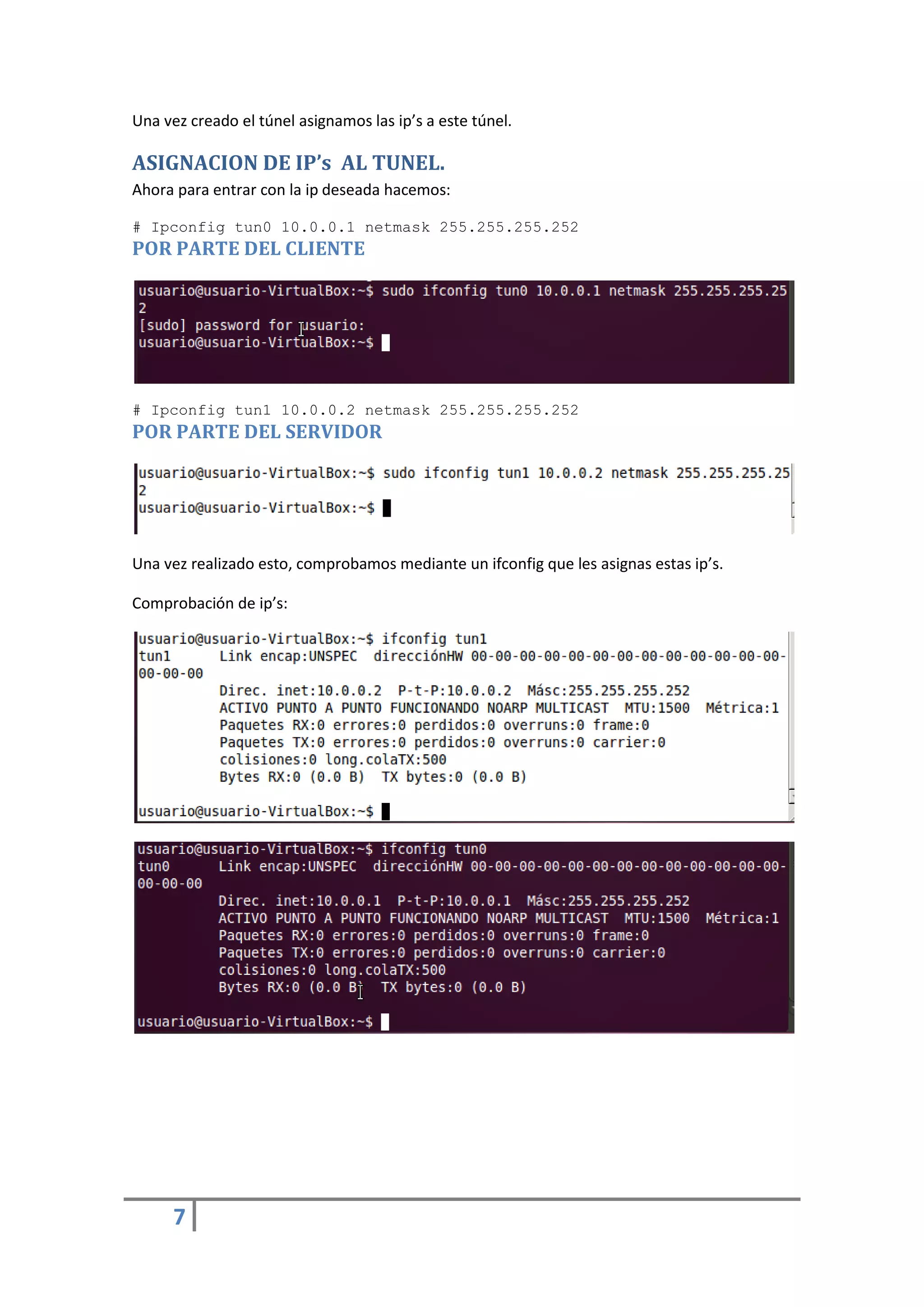

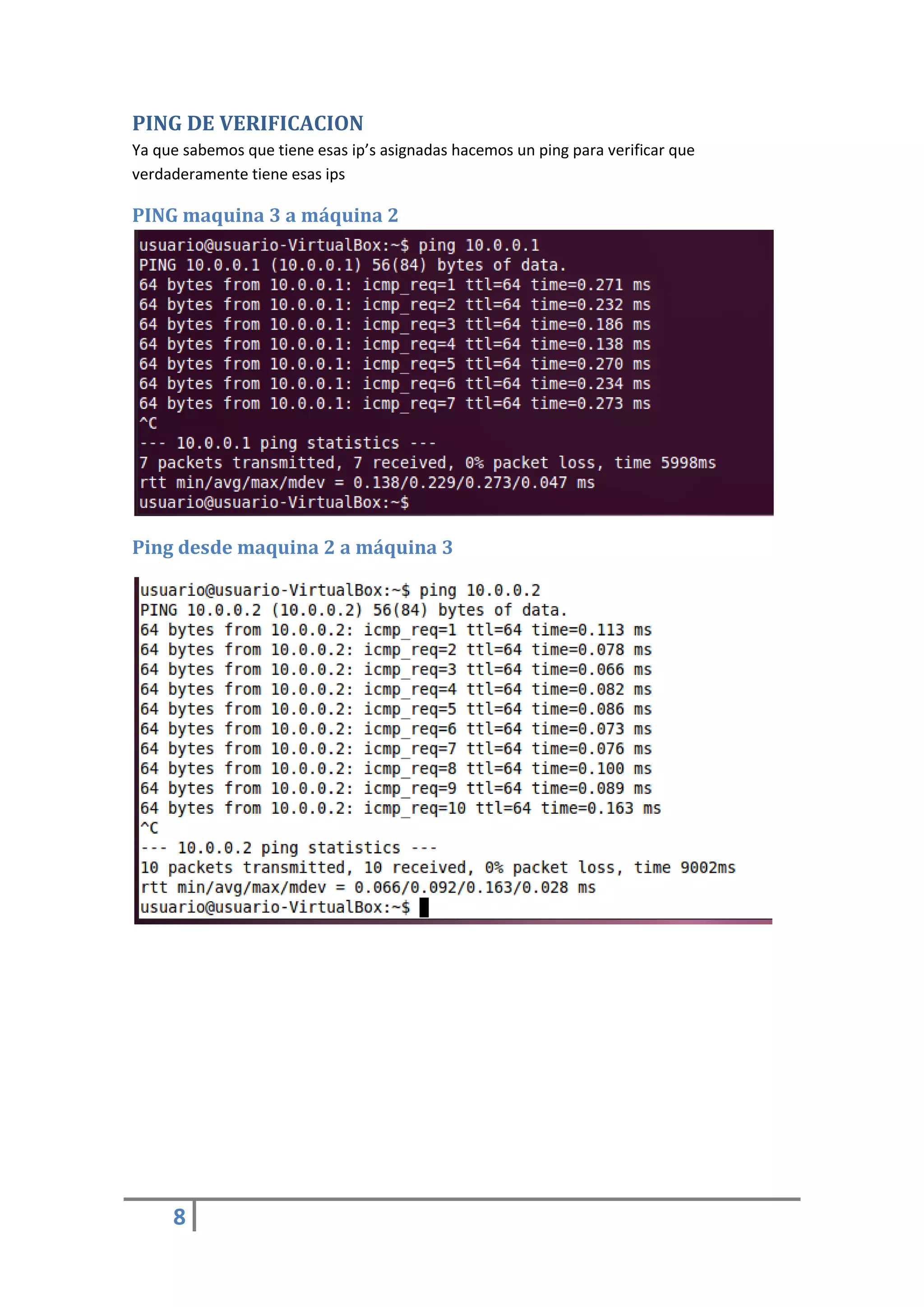

This document describes how to set up a VPN tunnel using SSH between 3 virtual machines. Machine 1 acts as a client with a single network card. Machine 2 acts as both a client and server, with 3 network cards - one for NAT and two for host-only networks. Machine 3 acts as the SSH server with a single host-only network card. SSH is installed on machines 2 and 3. An SSH connection is made between them to establish a tunnel, and IP addresses are assigned to the tunnel interfaces to allow communication between machines 1 and 3.